강의 메모 시리즈:

- Exchange Server 2013 강의: 1일차

- Exchange Server 2013 강의: 2일차

- Exchange Server 2013 강의: 3일차

- Exchange Server 2013 강의: 4일차

- Exchange Server 2013 강의: 5일차

메일은 아주 오래된 시스템

[ 전송 규칙이란? ]- 새로운 전송 규칙을 만들면 AD DS 구성 파티션에 저장됨

- 모든 MBX 서버에 의해 적용

- 규정 준수하기 위해 사용

__전송 규칙 구성

- 조건

- 규칙에 걸리는 조건

- 동작

- 조건에 걸리면 어떤 동작?

- 예외

- 모든 규칙에는 예외가 있죠. Ex) CEO에서 메일을 보낼 때 노동조합에서 못 보내게 해줘. 그 중에서 노동조합장은 예외를 해줘.

- 조건자

- 전자 메시지의 어떤 부분(제목, 본문, to 등)이 검사될지를 정의

Ex) 전사로 보내는 메일은 승인 프로세스를 풀었다 -> 사고 발생 -> 전송 규칙으로 제한

__전송 규칙 계획

- 조건과 조건이 충돌할 수 있으므로 예외나 조건을 주의 깊게 계획

- 전송 규칙 우선순위와 순서

- 좁은 범위에서 넓은 범위로 가면 적용이 되지 않을 수 있음

- 메시지 컨텐츠를 검사하기 위해 정규식을 사용한다

- 숫자 4개 나오고 4개 나오고… 는 카드 번호다 라고 판단될 때 주의나 제한을 줌

- 규칙 테스트

- 암호화되고 서명된 메시지로 전송 규칙 제약에 대해 계획

- 규칙을 반드시 문서화

- 규칙을 왜, 누가 만들었고, 언제까지 쓸 것인가?

- 내가 이 자리에서 영원히 일할 것이 아니므로

- 규칙을 왜, 누가 만들었고, 언제까지 쓸 것인가?

__전송 규칙 생성

※ 메일 흐름에서 만든다

__DLP(데이터 손실 방지) 정책?

DLP 정책은 비즈니스에 중요한 데이터가 전자메일로 보내지는 경우 준수할 요구사항을 적용

- 회사의 중요한 데이터가 빠져나가지 않게 방지하는 정책

- 회사의 측면에서 중요한 데이터의 손실 방지

- 2013부터 제공하는 기능

DLP를 구현할 때 다음과 같은 선택 가능

정책 팁(Policy Tips)으로 사용자에게 위반했는지 여부를 알려줄 수 있다.

[ 메시지 예방 조치 계획 및 구성 ]__메시지 보안 요구사항 정의

| 보안 요구사항 | 보호 기술. |

| 내부 클라이언트 | 안티 멀웨어, 보안 권한, 로컬 방화벽 |

| 외부 클라이언트 | 안티 멀웨어, 보안 권한, 로컬 방화벽 |

| Exchange Server 2013 | 안티 멀웨어, 안티 스팸, 보안 권한, 로컬 방화벽 |

| 경계 네트워크 | 방화벽, 역방향 프록시, SMTP 게이트웨이, 안티 멀웨어, 안티 스팸 |

__SMTP 게이트웨이 솔루션

- 안티멀웨어, 안티 스팸 보호 필요

- FQDN으로 구성되어야 함

- Edge인데 뒤에 도메인명이 붙어야 함

- 도메인에 가입되어 있지 않지만

- 경계 네트워크에 설치되어야 함

- 딱 필요한 포트만 오픈

- 외부 DNS에서 이름 풀이가 가능해야 함

__메시지 흐름 제한 계획

옵션

- 메시지 배달 제한

- 전송 규칙

- 메시지 중재

- 데이터 손실 보호(DLP)

__SMTP 커넥터 보안 계획

연결해주는 게 커넥터. 연결 보안.

| 프로토콜 | 계층 | 목적. |

| IPSec | 네트워크 기반 | 서버 대 서버 or 클라이언트 대 서버 트래픽을 암호화 |

| VPN | 네트워크 기반 | 사이트 대 사이트 트래픽 암호화 |

| TLS | 세션 기반 | 서버 대 서버 트래픽 암호화 |

SMTP 전자메일은 SMTP 커넥터에서 인증과 권한 부여를 사용해 추가적인 보안을 제공

※ 암호화에는 인증서가 필요. 암호화 알고리즘에 대한 책들을 읽어볼 것.

- 2001년에 나온 보안과 암호화 모든 것 / 읽어볼 것.(절판)

__파트너 조직간 보안 메시지 라우팅 계획

파트너와 상호 TLS를 사용해 활성화

상호 TLS 설정

- TLS 인증서에 대한 인증서 요청 생성

- MBX 서버에서 인증서를 가져와 설정

- 아웃바운드 도메인 보안 구성

- 인바운드 도메인 보안 구성

__클라이언트 기반 메시징 보안 계획

| 방식 | 보안 유형. |

| 디지털 서명 | 인증: 그 사람이 맞는지 부인 방지: 보내지 않았다고 주장하는 것이 진짜인지 무결성: 모든 메시지 변조는 서명을 무효화 |

| 메시지 암호화 | 의도된 수신자만이 해당 콘텐츠 볼 수 있음 |

S/MIME(Security MIME) 인프라 요구사항

- 보내는 사람은 유효한 인증서가 있어야.

- 모든 대상 주소는 로컬이나 AD 모두에서 사용 가능한 공개 인증서가 있어야.

- 내부 or 공용 CA 중에서 사용

- 내부 CA를 사용하려면 사전 인증서 설치가 필요

※ S/MIME은 쓰는 것을 잘 못봤다고… 특정한 파트너를 정해 놓고 그곳의 파트너들만 커뮤니케이션 한다면 쓸 수도

[ 안티 바이러스 솔루션 ]__요구사항

- 멀웨어 보호

- 스팸 보호

- Exchange Server 2013용

※ 만약 클라우드 SaaS 서비스를 쓴다면 메일 흐름을 그쪽으로 바꿔야.

Exchange 2013 솔루션

- 내장 안티멀웨어

- Hosted, Cloud 기반 솔루션 또는 하이브리드 솔루션

- 기업 안티바이러스 솔루션

- 경계 네트워크의 안티바이러스 솔루션

※ 연결 보안과 종단간 보안을 다 보호해야 안전. 여기서 말하는 안티바이러스는 종간단 보안.

__안티멀웨어 보호 기능

- Enable, Disable, Bypass 옵션

- 엔진 및 정의 업데이트를 인터넷으로부터

- 송수신 동안 스캔 수행

- 멀웨어 감지될 때 동작

- 전체 삭제

- 모든 첨부를 삭제하고 기본 경고 텍스트 or 사용자 지정 텍스트

- 관리자와 송신자에게 알림

__Exchange Online Protection?

- 웹 기반

- 다중 엔진 안티 멀웨어(안티멀웨어 7개가 탑재되있고, 3개를 동시에 돌릴 수 있다고 함. V3 포함)

- 실시간 응답

- 전자 메일 사용 가능

- 보고

__Best Plactice

- 다중 계층 구현

- 온프레미스 안티 멀웨어, 방화벽이나 SMTP 게이트웨이에 설치된 안티바이러스, 클라이언트 안티바이러스, Exchange Online Protection

- 정기 업데이트

- 정기 멀웨어 보고서 모니터링

- 정기적으로 최근의 보안 위협 조사

__스팸 필터링 기능 개요

메시지 컨텐츠

| 콘텐츠 메시지 | Content Filtering |

| 수신된 메시지를 보낸 서버의 IP 주소 | Sender ID |

| MAIL FROM의 Sender: SMTP 헤더 | Sender Filtering |

| RCPT TO의 Recipients: SMTP 헤더 | Recipient Filtering |

| Sender Reputation 보낸 사람의 몇 가지 특징, 일정 기간에 걸쳐 누적 장기간 추적 끝에 특성이 스팸과 유사하다면 어떤 시점부터 스팸으로 분류 | Sender Reputation |

Exchange 2013 MBX 서버

- 보낸 사람 필터링

- 받는 사람 필터링

- 보낸 사람 ID 필터링

- 콘텐츠 필터링

- Outlook 수신허용/보낸사람 목록

- SCL(스팸 지수)임계값 초과

- SCL 임계값 미만

__송신자(Sender) ID 필터링

※ 바깥에서 들어오는 것이므로 SMTP 게이트웨이에서 처리해주는 것이 좋죠. 미리 확인해서 내부에서 또 확인할 필요가 없게 해주면 좋음

__보낸 사람 신뢰도 필터링

메일 메시지에 관한 정보를 기반으로 메시지 필터링

프로토콜 분석 에이전트에서 다음을 기반으로 SLR을 할당

- 보낸 사람 개방형 프록시 테스트

- HELO/EHLO 분석

- 역방향 DNS 조회

- 특정 보낸 사람 메시지의 SCL 등급 분석

- 많이 차단된 사람이라면?? 다음 번 메시지에서 반영됨

__SCL 이해

0에서부터 9까지의 숫자값

- 0: 거의 스팸이 아님

- 9: 거의 스팸

__콘텐츠 필터링

- 내용에 해당되는 값을 SCL과 비교해서…

격리된 사서함의 격리된 메시지를 쭉 뽑아서 사용자에게 메시지 차단 리스트를 쭉 보내줘서 맞느냐고 확인…

- 스팸메일 차단에 대한 정보를 보내주는 것 자체가 스팸이 될 수도.

__모법 사례

- 패턴 업데이트

- 보고서 모니터링

- 정기적으로 보안 위협 조사

- 사용자의 피드백 평가

- 정기적으로 스팸 필터링 평가

RBAC는 Role based access control

- Exchange 2013 사용권한을 정의하고, 모든 exchange server 관리 도구에 적용한다

RBAC는 사용자가 실행할 수 있는 cmdlet이 무엇인지 정의

- Who: 개체를 수정할 수 있는 사람

- What: 수정될 수 있는 개체와 특성

- Where: 수정될 수 있는 개체의 범위나 컨텍스트

RBAC 옵션

- 관리 역할 그룹

- 관리 역할 할당 정책

- 직접 정책 할당(사용하지 않는 것을 권장)

__내장 관리 역할 그룹

관리 역할 그룹에 포함되는…

- 이미 만들어진 그룹 외에도 커스텀 그룹 가능.(역할 그룹을 그루핑해서 이름을 주면 됨)

__사용자 지정 역할 그룹

[ 감사 로깅 구성 ]__관리자 감사 로깅

관리자를 감시

- 2010 SP1부터 제공

- Set-adminauditlogconfig

- Exchange 관리 셸과 EAC 사용 가능

__사서함 감사 로깅

누가 내 사서함을 보지 않았는지…

장기간 나 대신 사서함을 사용한 위임자, 관리자에 의한 사서함 액세스를 추적하는데 사용

- 사서함 단위로 활성화

- 소유자 액세스를 기록하도록 지정해야 자동으로 기록

- 비소유자 액세스 보고서 지원(EAC)

성능 모니터링은 다음 사항에 도움이 된다

- 성능 이슈 식별

- 성장 추세를 식별해 업그레이드를 위한 계획 개선

- SLA(Service Level Agreements)에 대비한 성능을 측정

- 보안 이슈와 서비스 거부 공격 식별

※ 모니터링은 문제가 생기기 전에 예방하기 위한 것

__성능 베이스라인이란?

※ 베이스라인: 제일 처음에 찍은 엑스레이. 시스템이 제일 안정적으로 동작할 때 찍는다. 다음 번에도 주기적으로 찍어야 합니다.

유의미한 기간에 걸친 평균 서버 사용률

현재 성능 데이터와 성능 베이스라인을 비교

현재 성능 데이터가 성능 베이스라인과 많은 차이를 보인다면 트러블슈팅이 필요

각 서버는 고유 성능 베이스라인을 갖는다

성능 베이스라인은 정기적으로 평가되어야 한다

__Exchange 서버 모니터링을 위한 도구

- System Center Operation Manager

- 타사 제품

- 성능 및 신뢰성 모니터

__Exchange 서버를 위한 성능 데이터 수집

Exchange Server 역할에 제안하는 성능 카운터

- Processor

- System

- MSExchange ADAcess Domain Controllers

- Memory

※ 책 참고

__사서함 서버 카운터

- LogicalDisk

- MSExchange IS

- MSExchange Database (Information Store)

※ 도움말에 잘 나와 있음

__전송 구성요소를 위한 성능 데이터 수집

- Client Access Server

- Mailbox Server

- 각기 다름

__CAS 구성요소를 위한 데이터 수집

※ 각 카운터 항목이 무엇인지 아는 것이 중요

__수집된 성능 데이터 사용하기

- 베이스라인 생성

- 전체 비즈니스 사이클을 위한 성능 모니터링

- 데이터의 모든 피크 또는 골을 기록

- 경고 및 에러 수준 임계 값 설정

- 정기적으로 성장 추세 검토

- 임계값 조정

- 서버 구성 조정

※ 쭉 모이면 추세가 되죠. 서버의 증설, 제거.

- 성능이 부족한 부분이 있다면 증설 등의 기준이 됨

__관리되는 가용성이란?

Managed Availability: 익스체인지가 문제에 대해 자체적으로 모니터링을 하다가 자체적으로 해결(Self-Healing)함. 해결을 못하면 관리자에게 알려줌. 가용성을 자기가 관리한다는 말이죠. 서비스를 재시작한다거나.

__변경관리를 위한 고려

임의로 하지 말고 프로세스를 만들어서 하라. 프로세스를 정의하고 일관되게 확인. MOF(Microsoft Operations Framework)와 같은 프로세스 모델을 사용해 시스템 라이프 사이클을 기술한다.

※ 국내에 MOF를 적용해서 쓰는 곳은 거의 없다고 함

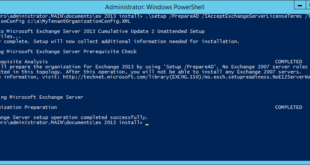

__Exchange 소프트웨어 업데이트 배포 계획

업데이트하는 동안 기존에 커스터마이징되어 있던 OWA 페이지가 되돌려짐

- 설정 백업을 잘해주고!

- Logon.aspx 파일 업데이트

인터넷에 연결되는 CAS 서버를 먼저 업데이트

Exchange 서비스는 업데이트 프로세스 동안 중지

DAG 멤버는 특정 절차를 준수해 업데이트해야 한다.

- Passive를 먼저 해주고 Active를 나중에 해주는 것이 좋겠죠.

__하드웨어 업그레이드 계획

업그레이드가 필요하다는 것은 데이터가 필요

- 성능 모니터링

- 사용자의 피드백 조사

- 업그레이드(Scale Up)대신 확장(Scale Out) 고려

- Scale Up은 한계가 있음. 확장하라.

- 새로운 제품을 하나 더 사서 늘려가는 방식을 취해라.

__트러블슈팅 방법론

- 문제를 정확히 정의

- 문제 범위 정의

- 문제와 관련된 정보 모으기

- 로깅 찾기

- 로그 검토

- 문제 재연 시도

- Y2K: 100년만에 돌아오는 문제..

- 가능한 원인을 나열

- 원인의 우선순위를 매기고 솔루션 정의

- 쉽게 해결 가능한 해결책의 순위를 매김

- 문제가 풀리 때까지 가장 가능성 있고 쉽게 구현된 해결책 시도

- 정상적인 로그 기록을 줄임

- 향후 참조용으로 해결책과 주 원인을 기록(문서화)

- Microsoft KB가 그러한 작업을 잘 해놓은 것임

__DB 실패 트러블슈팅

이벤트 로그 분석

스토리지 상태 문제 해결

디스크 여유 공간 확인

서비스 의존성 분석

Exchange에 설치된 애플리케이션 분석

__DB 복제 트러블슈팅

Exchange Replication 서비스 실행 중인지 확인

__성능 문제 트러블슈팅

__연결 문제 트러블슈팅

__트러블슈팅 도구

MS 원격 연결 분석기

배달 보고서

성능 및 신뢰성 모니터

Test cmdlets

큐 뷰어

이벤트 뷰어

ADSI Edit

LDP

Telnet

※ Configuration Sheet를 만들어 놓자

프로세스, IP, 네트웤, 사양표, 제공하는 서비스, DNS 정보, Port,서비스용 계정의 정보, 인증서, 프로젝트에 참여한 사람들 정보까지.