*****암호 정책 생성 & 암호 정책 설명(하단에 있음)*****

Windows Server 2012 R2에서 Active Directory 도메인 환경에 속한 Windows Client로 암호 정책을 내려 보내는 법과 암호 정책에 대한 세부 사항 정리

암호 정책 배포하기!

Microsoft TechNet의 관련 링크: Active Directory 관리 센터의 향상된 기능 소개(수준 100)

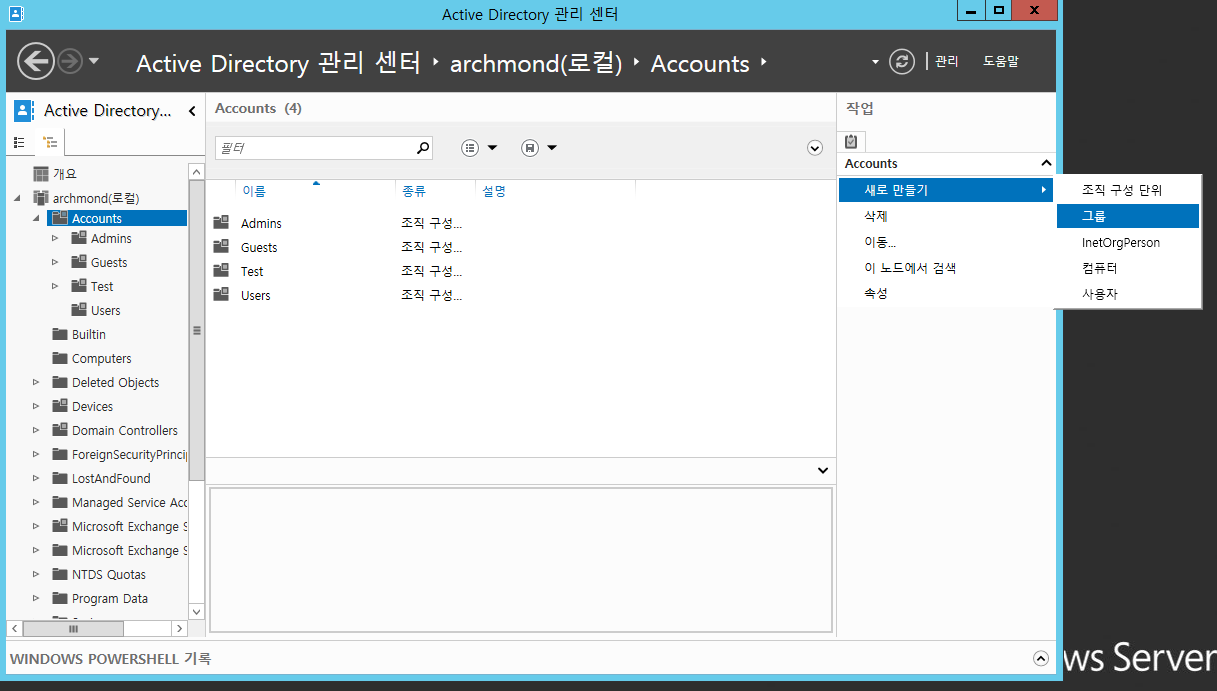

1. 정책을 저장할 그룹 만들기

▼ dsac.exe(Active Directory 관리 센터)를 실행한 뒤 원하는 대상 도메인 선택, [새로 만들기] –> [그룹]

▼ 새 그룹 만들기.(이름을 입력)

2. 암호 정책 만들기

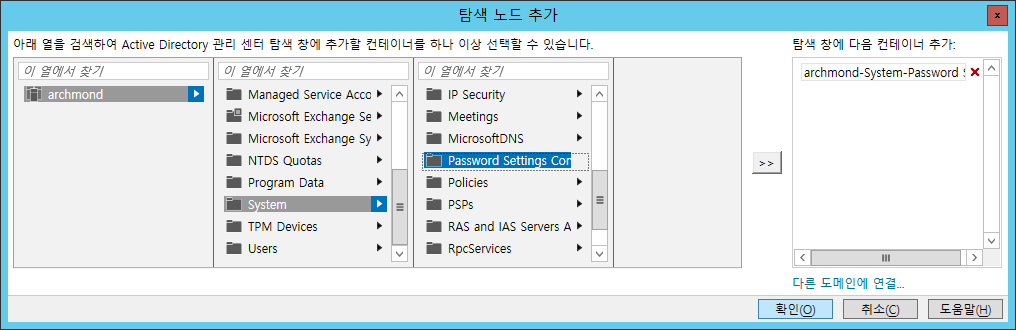

▼ 우측 상단 [관리] -> [탐색 노드 추가] 클릭

▼ System -> Password Settings Container 선택(더블 클릭) -> [확인]

▼ 좌측의 ‘도메인명-System-Password Settings Container’ 선택한 뒤 오른쪽에 있는 [새로 만들기] -> [암호 설정] 클릭

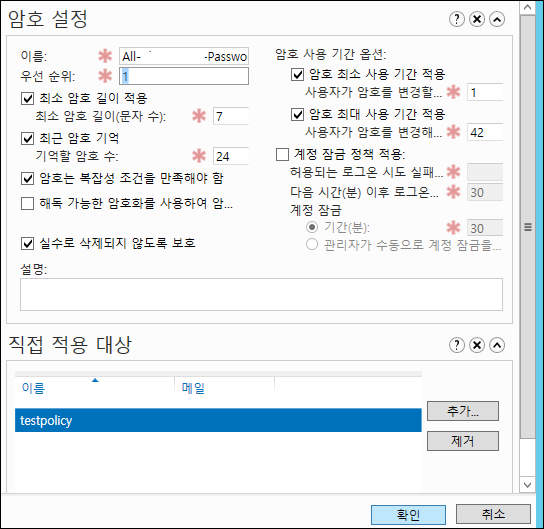

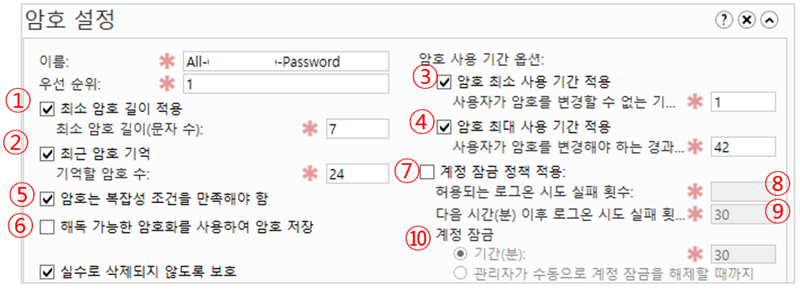

▼여기서 암호 정책을 만들 수 있다.

3. 암호 정책을 원하는 그룹에 적용하기

▼암호 설정 창 하단의 ‘직접 적용 대상’의 [추가] 단추 클릭(암호 정책에 대한 자세한 설명은 문서 하단에 첨부됨) 이 암호 정책을 적용할 그룹 이름 적는다.(‘이름 확인’을 누르면 자동 완성됨)

▼’직접 적용 대상’에 해당 그룹이 포함되었다면 [확인] 클릭

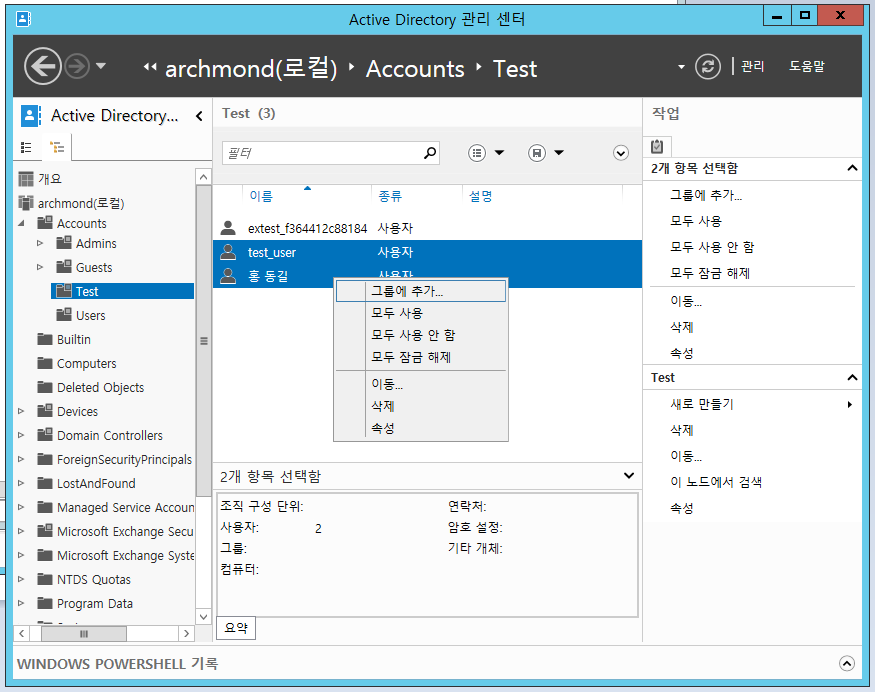

4. 사용자에게 암호 정책 적용하기

▼암호 정책을 적용할 사용자를 찾아 단축 메뉴를 열어 ‘그룹에 추가’ 클릭

▼적절한 암호 정책이 적용된 그룹 입력.

5. 사용자에게 적당한 암호 정책 그룹이 할당되었는지 확인하기

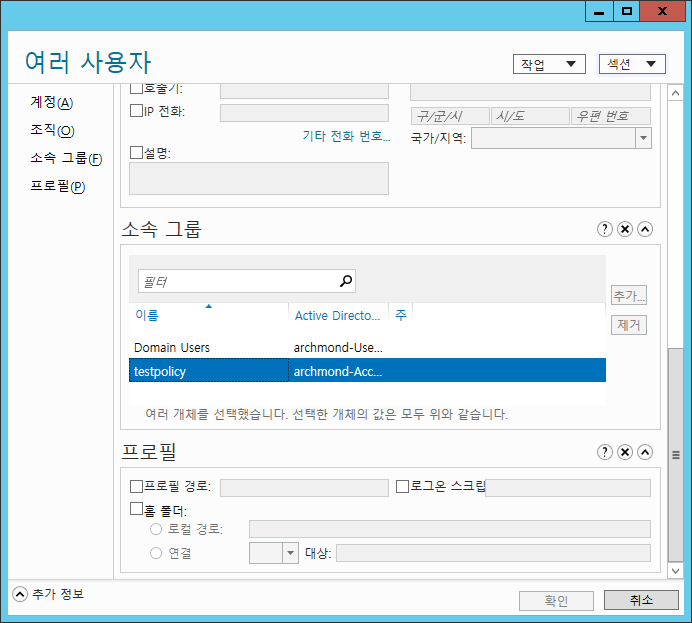

▼암호 정책을 확인할 사용자를 선택해 단축 메뉴에서 ‘속성’을 클릭

▼소속 그룹이 적절한 그룹(암호 정책을 저장하고 있는)을 포함하는지 확인.

6. 사용자의 암호 정책 상세 확인하기

▼특정 사용자가 어떤 암호 정책을 적용 받고 있는지 세부 사항을 보려면 아래와 같이 단축 메뉴를 열어 [결과 암호 설정 보기] 클릭

▼세부적인 암호 정책을 확인할 수 있음.

요약

- 암호 정책을 만든 뒤 -> ‘직접 적용 대상’에 그룹을 만들어 넣는다

- 사용자들을 선택 -> 적절한 그룹에 추가

- 결과를 확인하려면? -> ‘결과 암호 설정 보기’ 클릭

***** 암호 설정 설명 *****

각 항목 설명 :

| 용어(짧은 설명) | 자세한 내용 | 권장 사항(Microsoft 링크 참고) |

| ①최소 암호 길이(암호를 몇 글자로 할까?) | 1 ~ 14 문자 사이로 설정 가능. 문자 수를 0으로 설정하면 암호가 필요하지 않게 됩니다. | 길이를 8자에서 12자 사이로 설정합니다(복잡성도 만족시키는 경우).(암호가 단어나 일반적인 문장이 아니라면 긴 암호가 짧은 암호보다 크래킹하기 어렵습니다. 암호를 사용하지 않으면 윈도우에서 자동으로 다른 사용자가 인터넷 또는 다른 네트워크에서 사용자의 컴퓨터에 로그온하지 못하도록 합니다.) |

| ②최근 암호 기억 (그 동안 사용된 암호, 기억할까?) | 최근 ‘사용된’ 암호를 몇 개나 기억할 것인가? 사용자가 현재 암호 또는 최근에 사용했던 암호와 동일한 새 암호를 만드는 것을 방지합니다. 기억할 암호의 개수를 지정하려면 값을 입력합니다. 예를 들어 값 1은 마지막 암호만 기억한다는 의미이며 값 5는 이전 암호 5개를 기억한다는 의미입니다. | 1보다 큰 수를 사용합니다. |

| ③암호 최소 사용 기간(암호를 ‘최소한’ 몇 일 사용할까?) | 암호를 변경할 수 있기 전까지 경과해야 하는 최소 날짜를 설정합니다. 최소 암호 사용 기간을 최소 1일로 설정합니다. 이렇게 하면 사용자는 하루에 한 번만 비밀번호를 변경할 수 있습니다. 이 설정은 다른 설정을 향상시키는 데 도움이 됩니다. 예를 들어 이전 암호 5개를 기억하는 경우 이 설정에서는 사용자가 원래 암호를 다시 사용할 수 있으려면 최소 5일이 경과해야 합니다. 최소 암호 사용 기간을 0으로 설정하는 경우 사용자는 같은 날 암호를 6번 변경할 수 있으므로 원래 암호를 같은 날 다시 사용할 수 있습니다. | 최소 암호 사용 기간을 최소 1일로 설정합니다. 이렇게 하면 사용자는 하루에 한 번만 비밀번호를 변경할 수 있습니다.(이 설정은 다른 설정을 향상시키는 데 도움이 됩니다. 예를 들어 이전 암호 5개를 기억하는 경우 이 설정에서는 사용자가 원래 암호를 다시 사용할 수 있으려면 최소 5일이 경과해야 합니다. 최소 암호 사용 기간을 0으로 설정하는 경우 사용자는 같은 날 암호를 6번 변경할 수 있으므로 원래 암호를 같은 날 다시 사용할 수 있습니다.) |

| ④암호 최대 사용 기간(암호를 ‘최대’ 언제까지 사용할까?) | 1에서 999까지의 일 수가 지난 뒤에 암호가 만료하도록 설정할 수 있으며 일 수를 0으로 설정하여 암호가 만료되지 않도록 설정할 수도 있습니다. 최소 암호 사용 기간은 최대 암호 사용 기간보다 짧아야 합니다. | 최대 암호 사용 기간을 70일로 설정합니다. 날짜를 너무 크게 설정하면 해커가 암호를 크래킹할 수 있는 가능성이 커집니다. 날짜를 너무 적게 설정하면 암호를 너무 자주 변경해야 하므로 사용자에게 번거로울 수 있습니다. |

** ②~④를 구성해야 동일한 암호를 계속해서 사용하는 것을 막을 수 있습니다.

| 용어(짧은 설명) | 자세한 내용 | 권장 사항(Microsoft 링크 참고) |

| ⑤암호는 복잡성을 만족해야 함(암호는 단순해선 안 돼!) | 이 옵션을 사용하면 다음과 같은 사항을 충족시켜야 합니다.- 계정 이름(ID)의 전부 또는 일부를 포함하지 않아야 합니다.- 여섯 문자 이상이어야 합니다.- 다음 중 세 가지를 포함해야 합니다.

|

이 설정을 사용하십시오. 이러한 복잡성은 강력한 암호를 만드는 데 도움을 줄 수 있습니다. |

| ⑥해독 가능한 암호화를 사용하여 암호 저장(운영 체제가 해독 가능한 암호화를 사용할까요?) | OS가 해독할 수 있는 암호화 방식을 쓸 것인지 여부. 해독 가능한 암호화를 사용하여 암호를 저장하는 것은 일반 텍스트 버전의 암호를 저장하는 것과 같습니다. 이러한 이유로 응용 프로그램 요구 사항 [1]이 암호 정보를 보호하는 것보다 중요하지 않는 한 이 정책은 사용하지 말아야 합니다. | 이 설정이 필요한 프로그램을 사용하지 않는 경우 이 설정을 사용하지 않습니다. |

★아래는 로그인에 연달아 실패한 계정에 패널티를 부여하는 기능입니다.

| 용어(짧은 설명) | 자세한 내용 |

| ⑦계정 잠금 정책(계정을 잠그는 경우와 조건은?) | 해당 계정이 시스템으로부터 잠기는 환경과 시간 |

| ⑧허용되는로그온 실패 횟수(로그온 실패를 몇 번 봐줄까?) | 사용자 계정이 잠기는 로그온 실패 횟수를 결정합니다. 잠긴 계정은 관리자가 재설정하거나 해당 계정의 잠금 유지 시간이 만료되어야 사용할 수 있습니다. 값을 0으로 설정하면 계정이 잠기지 않습니다. |

| ⑨다음 시간(분) 후 이후 로그온 실패 횟수를 다시 설정(조금 뒤에 로그온 실패 횟수를 리셋해 줄게) | 실패한 로그온 시도 이후 실패 횟수가0으로 다시 설정되기 전까지 경과되어야 하는 시간(분)을 설정합니다. 계정 잠금 임계값이 정의되어 있으면 이 재설정 시간은 계정 잠금 기간보다 작거나 같아야 합니다. |

| ⑩계정 잠금(⑧의 로그온 실패 횟수를 넘긴 사용자를 잠그는 시간 or 계속 잠기게 하는 것도 가능) | 기간(분):잠긴 계정이 자동으로 잠금 해제되기 전에 잠금 상태를 유지하는 시간(분)을 결정합니다.관리자가 명시적으로 잠금을 해제할 때까지 계정이 잠겨있습니다. |

응용 프로그램 요구 사항[1] : 원격 액세스 또는 IAS(인터넷 인증 서비스)를 통해 CHAP(Challenge-Handshake 인증 프로토콜) 인증을 사용하거나 IIS(인터넷 정보 서비스)의 다이제스트 인증을 사용하는 경우에 필요합니다. http://msdn.microsoft.com/ko-kr/library/cc784581

안녕하세요 기억하실지 모르겠지만 엄청 오랜만입니다. ㅋㅋ

반갑습니다. 성함이..?

gpedit.msc 를 이용한 암호 정책설정과 포스팅에서 설명해주신 암호정책에 차이점이 있습니까??ㅠㅠ

“Windows Server 2008 이전의 Active Directory 도메인에서는 하나의 암호 정책과 계정 잠금 정책만 도메인의 모든 사용자에 적용할 수 있었습니다. 이러한 정책은 도메인의 Default Domain Policy에서 지정되었습니다. 따라서 각 사용자 집합에 대해 다른 암호 및 계정 잠금 설정을 지정하려는 조직은 암호 필터를 만들거나 여러 도메인을 배포해야 했습니다.”

“세분화된 암호 정책을 사용하여 단일 도메인 내 여러 암호 정책을 지정하고 도메인의 각 사용자 집합에 서로 다른 암호 및 계정 잠금 정책 제한을 적용할 수 있습니다. 예를 들어 더 엄격한 설정을 권한 있는 계정에 적용하고 덜 엄격한 설정을 다른 사용자 계정에 적용할 수 있습니다.”

위의 ‘Active Directory 관리 센터’를 통한 세분화된 암호 정책은 새롭게 등장한 기능입니다.

TechNet을 참고하세요: https://technet.microsoft.com/ko-kr/library/hh831702.aspx

먼저 좋은 정보 감사드립니다^^ 그리고 ! 궁금한것이!

암호 정책에 관한 설정을 하게되면 admin계정 또한 적용이 되는건가요^^?

해당 정책의 대상으로 지정되면 적용될 것 같습니다.

안녕하세요. 좋은 포스팅 감사 합니다.

궁금한 것은… 세분화된 암호 설정은 gpedit 에서는 못하는 건가요?

또한.. OU 그룹 단위로 세분화된 암호를 설정 할 수 있나요?

안녕하세요. 문의사항이 있습니다.

상기 정책 중 해독가능한 암호화를 사용하여 암호저장 기능을 사용함으로 선택 시 해당 암호가 어느 파일의 위치에 저장되며, 어떤 암호화 알고리즘으로 저장되는지 알수있을까요?

음.. 저도 자세한 것은 잘 모릅니다만… 찾아 보니 이런 자료가 있네요.

https://technet.microsoft.com/en-us/library/hh994558%28v=ws.10%29.aspx?f=255&MSPPError=-2147217396