그룹 정책은 아주 무시무시하면서 강력합니다. 일괄적으로 많은 PC의 설정을 한방에 바꿔놓을 수 있기 때문이지요~ 테스트 랩을 만들어 이것저것 매만지는 입장에서도 그룹 정책은 아주 편리한 도구이자, 동시에 무서운 흉기처럼 느껴질 때가 많습니다. 새로 만든 VM이나 도메인에 가입된 PC들의 원격 데스크톱 연결 허용을 일괄 적용하려면 이 내용을 한번 살펴보세요. 원격 데스크톱 연결을 모든 컴퓨터에 허용하는 정책… 물론 보안은 장담하지 못합니다. 테스트 환경에만 적용하세요. ^^

환경: Windows Server 2012 R2 한글판

1. 원격 연결 허용

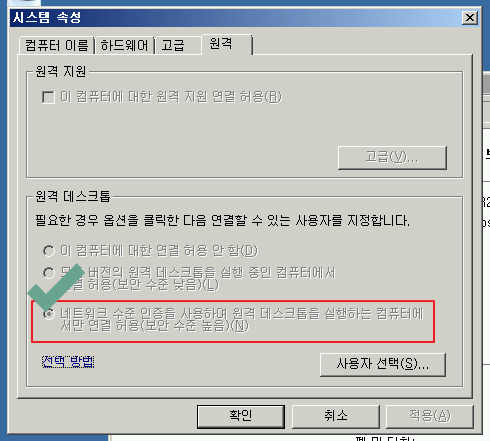

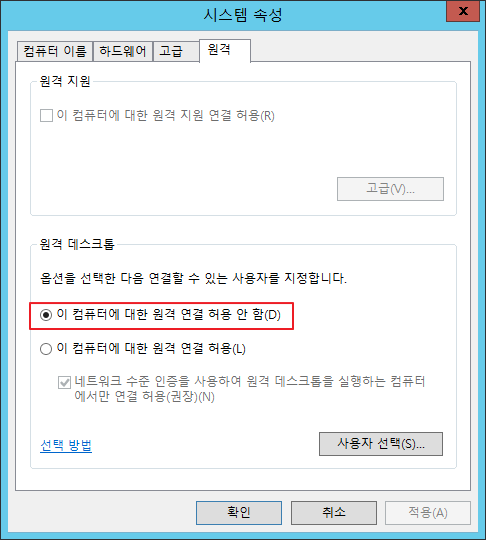

▼ 정책을 적용하기 전의 ‘원격 데스크톱’ 속성입니다. 기본으로 ‘원격 연결 허용 안 함’으로 되어 있죠. 이것을 ‘허용’으로 변경하는 옵션을 살펴보겠습니다.

▼ 그룹 정책 관리 편집기에서 컴퓨터 구성 > 정책 > 관리 템플릿 > Windows 구성 요소 > 터미널 서비스 > 원격 데스크톱 세션 호스트 > 연결 부분에 있는 ‘Allow users to connect remotely using Remote Desktop Services(원격 데스크톱 서비스를 사용한 원격 연결 허용)’을 엽니다.

▼ 해당 설정을 ‘사용’으로 고치면 된다고 적혀 있네요.

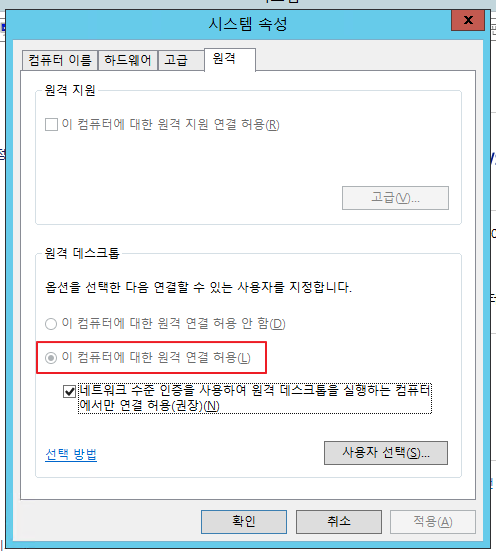

▼ 도메인 내의 컴퓨터들에 해당 설정이 적용되면 아래와 같이 변경됩니다. ‘이 컴퓨터에 대한 원격 연결 허용’으로 선택되어 있고, 사용자가 직접 다른 설정으로 변경하지 못하게 선택 단추가 비활성화 되어 있습니다.

이것으로 1단계 완료! 하지만 잘 아시듯 실제로 원격 데스크톱을 사용해 컴퓨터에 접속하려면 Windows 방화벽 설정에서 원격 데스크톱에 대한 예외를 허용해야 합니다. 다음 단계로 넘어가죠.

2. Windows 방화벽 설정 변경

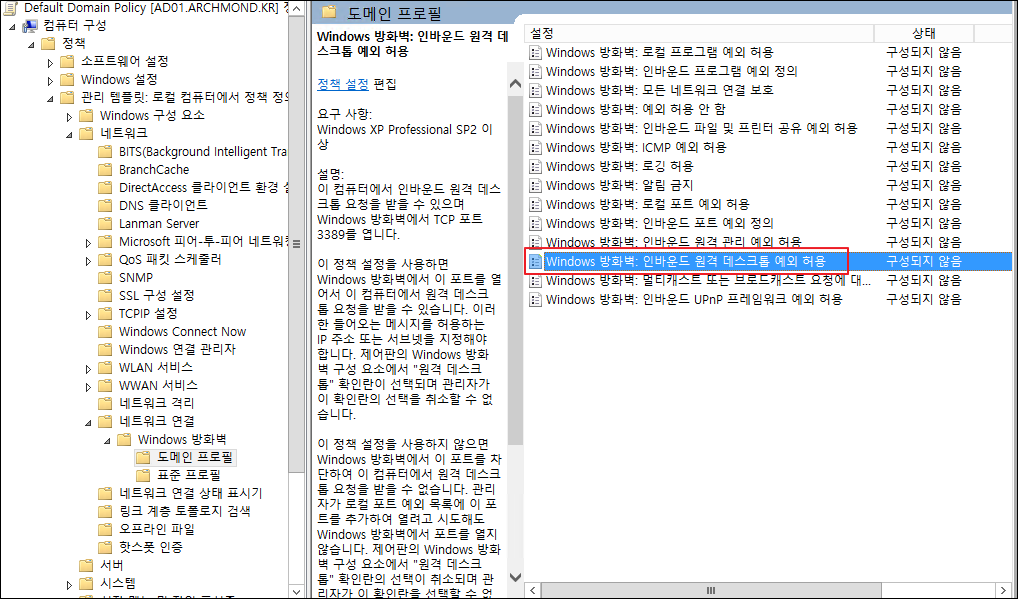

▼ 그룹 정책 관리 편집기에서 컴퓨터 구성 > 정책 > 관리 템플릿 > 네트워크 > 네트워크 연결 > Windows 방화벽 > 도메인 프로필에 들어갑니다. 우측에 있는 ‘Windows 방화벽: 인바운드 원격 데스크톱 예외 허용’을 열면 되는데요,

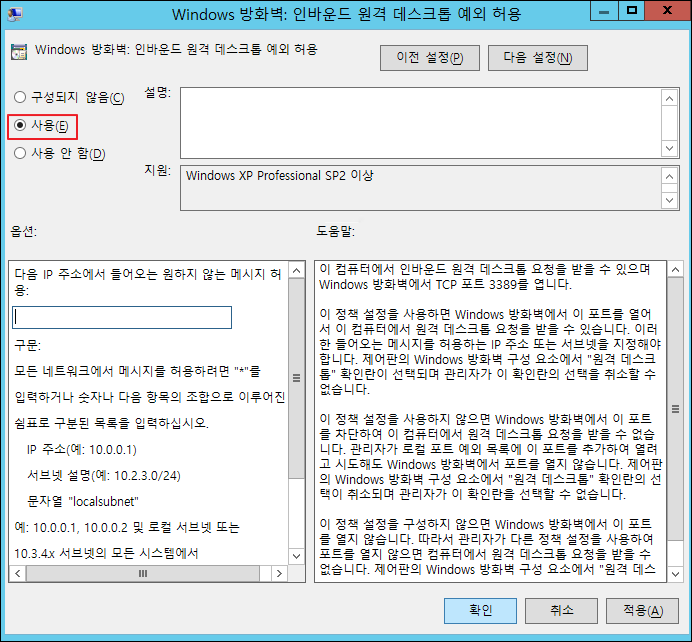

▼ 아래와 같이 구성을 ‘사용’으로 변경하면 TCP포트 3389를 열어 원격 데스크톱 연결을 가능하게 만들어줍니다.

▼ 그룹 정책이 도메인에 가입된 컴퓨터들에 잘 적용되었다면… 도메인 내의 PC에 원격으로 접속 가능하게 됩니다.

2단계 완료입니다. 사실 이것만 하더라도 원격 데스크톱을 실제로 사용하는 데에는 문제가 없는데요, 다만 윈도우 서버 2008이나 윈도우 7등에서 ‘네트워크 수준 인증을 사용’하는 옵션을 켜면 보안상 더 좋을 것 같습니다. 요 부분도 구성해보시죠.

네트워크 수준 인증이란?

네트워크 수준 인증은 원격 데스크톱 연결을 설정하고 로그온 화면이 나타나기 전에 사용자 인증을 완료합니다. 이는 보다 안전한 인증 방법으로, 악의적인 사용자와 악성 소프트웨어로부터 원격 컴퓨터를 보호하는 데 도움이 됩니다. 네트워크 수준 인증의 이점은 다음과 같습니다.

네트워크 수준 인증을 사용하면?

- 초기에 필요한 원격 컴퓨터 리소스가 더 적습니다. 원격 컴퓨터는 이전 버전에서처럼 전체 원격 데스크톱 연결을 시작하는 대신 사용자를 인증하기 전에 제한된 수의 리소스를 사용합니다.

- DoS(서비스 거부) 공격의 위험을 줄임으로써 보안 향상에 도움을 줄 수 있습니다.

네트워크 수준 인증을 사용하려면?

- 클라이언트 컴퓨터에서 원격 데스크톱 연결 6.0 이상을 사용하고 있어야 합니다.

- 클라이언트 컴퓨터에서 CredSSP(Credential Security Support Provider) 프로토콜을 지원하는 Windows 7, Windows Vista 또는 Windows XP 서비스 팩 3 등의 운영 체제를 사용하고 있어야 합니다.

- RD 세션 호스트 서버에서 Windows Server 2008 R2 또는 Windows Server 2008이 실행되고 있어야 합니다.

원격 데스크톱 서비스 연결을 위한 네트워크 수준 인증 구성 – TechNet

3. 네트워크 수준 인증(Network Level Authentication) 사용

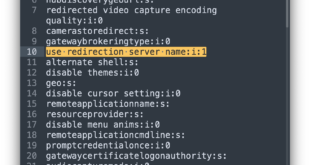

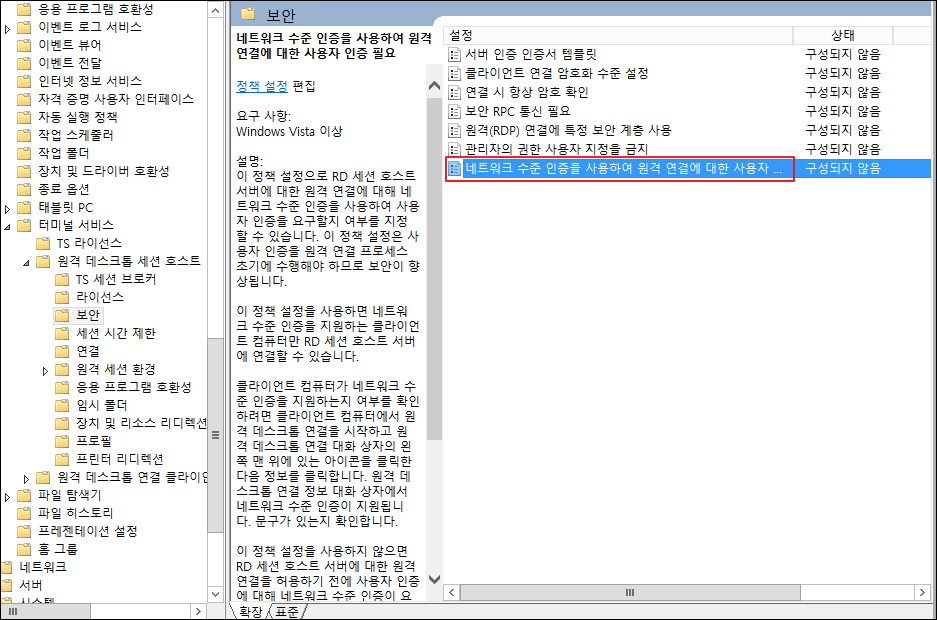

▼ 다시 그룹 정책 관리 편집기를 열어 컴퓨터 구성 > 정책 > 관리 템플릿 > Windows 구성 요소 > 터미널 서비스 > 원격 데스크톱 세션 호스트 > 보안에 들어가면 ‘네트워크 수준 인증을 사용하여 원격 연결에 대한 사용자 인증 필요’ 옵션이 있습니다.

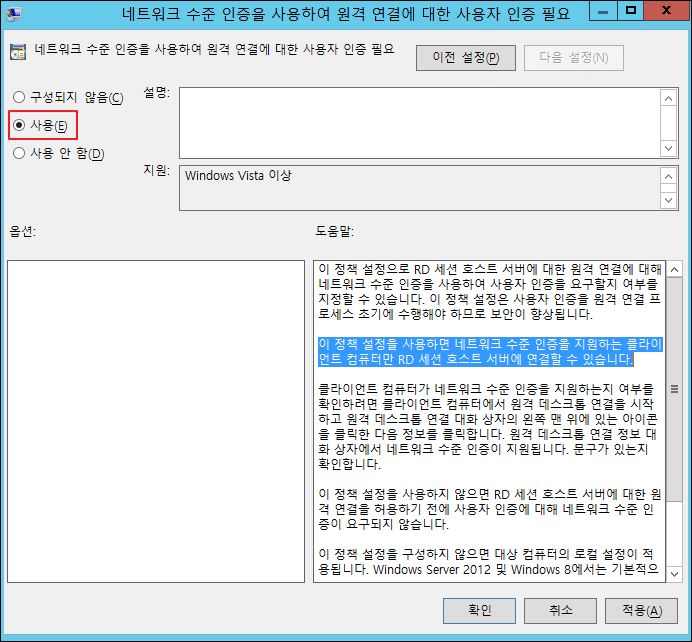

▼ 해당 구성을 ‘사용’하면 됩니다.

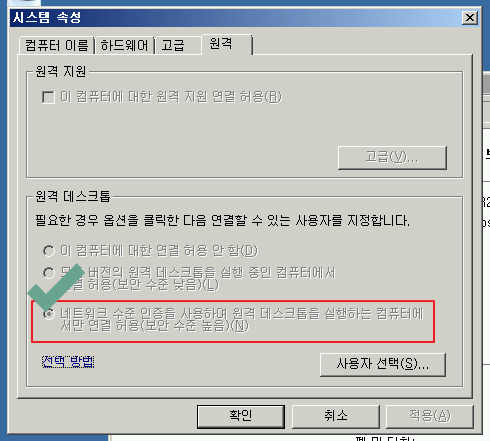

▼ 윈도우 7이나 윈도우 서버 2008에서 아래와 같이 ‘네트워크 수준 인증을 사용하여 원격 데스크톱을 실행하는 컴퓨터에서만 연결 허용(보안 수준 높음)’으로 변경됩니다.

네트워크 수준 인증을 켜야겠다고 생각한 이유는, 윈도우 서버 2012 R2에서는 네트워크 수준 인증이 기본값이었는데, 윈도우 서버 2008이나 윈도우 7에서 원격 데스크톱 연결을 허용하는 정책을 적용하니 ‘모든 버전의 원격 데스크톱을 실행 중인 컴퓨터에서 연결 허용(보안 수준 낮음)’이 기본으로 선택되어 있었기 때문입니다. 보안이 약해진다고 생각했지요.

이제 한 숨 돌리면 되겠네요. 테스트 환경에서 가상 컴퓨터를 만들어서 이것저것 옵션을 고치지 않아도 되어서 시간 절약이 많이 됩니다. 물론 무슨 옵션이 있는지를 알지 못하는 부분이 많아 그것을 찾아 보는 시간이 더 걸리긴 하지만… 가끔 만져보면 재미가 있습니다.

#30daysofblogging 6일차도 완료네요. 하루를 조금 늦게 시작하다 보니 날짜는 다음 날이 되었지만, 다음 날은 무슨 주제로 포스팅할 것인지 생각하는 것이 즐겁기도 하고 좋은 동기 부여가 되는 것 같습니다. 아크몬드넷 뿐 아니라 다양한 블로그에 글을 나눠 적을 수 있으면 괜찮을 것 같네요.![]()