교재: 6425C – Configuring and Troubleshooting Windows Server 2008 Active Directory Domain Services

2일차 – 그룹 관리

그룹 관리

- – 역할(Role) 기반 관리를 하라

- – 리소스에 대해 사용자가 쓸 수 있는 것을 매칭

- – 사용자와 리소스를 1:1로 매칭하는 것은 최악.

- – 역할 그룹과 규칙 그룹을 만들어라

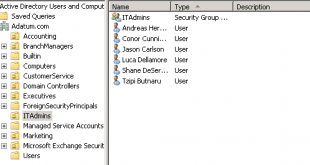

역할 그룹

- – 조직의 형태를 본따 만듦

- – 역할 그룹을 규칙 그룹에 포함.

사람은 그대로 있고 그룹만 만들면 됨.

- – 트랜젝션이 적은 것이 좋다.

- – 그룹과 그룹의 의존성을 없애서 가볍게 만들어라

- – 그룹 간의 나비효과가 일어나지 않게 잘 만들어라

폴더나 파일 명명 규칙

- – 이름만 보고도 누가 액세스 가능한지.

sAMAccountName은 도메인 내에서 고유해야 한다

cn과 그룹명은 OU내에서 고유해야 한다

- 역할 그룹: 단순하고 고유한 이름(Sales, Consultants)

- 관리 그룹: ACL_Sales Folders_Read

- 접두어: ACL(관리 목적 그룹)

- 리소스 식별자: Sales Folders(무엇을 관리하는가?)

- 접미어: Read(액세스 수준)

보안 그룹만 SID를 가짐

- – 배포 그룹은 해당 그룹에 전자메일을 보냄. SID가 없음

- – 배포 그룹은 전자 메일에서만 쓴다.

- – 기본적으로 보안 그룹으로 만들어짐

- – 권한이 필요하면 보안 그룹으로 만든다.

** U: User / C: Computer

그룹의 범위

– 로컬 그룹

- – 글로벌 그룹(GG): 포리스트 안의 다른 도메인으로 복제될 수 있음. 역할 정의를 쓸 때 글로벌 그룹을 씀. 멤버를 다양하게 품어줄 수 있는 그룹임.

- – 도메인 로컬 그룹(DLG): 규칙 그룹을 만들 때 대부분 도메인 로컬 그룹을 사용함

- – 유니버셜 그룹: 포리스트와 포리스트로 넘어가면 유니버셜 그룹으로 넘어감.

*** 4-16 요약 표 + 4-17 그림을 참조!!!

I-G-D-L-A

- Identify: 사용자나 컴퓨터 식별

- Global group을 만들어서 Identify의 것들을 집어 넣어라.

- Domain Local group을 만들어 글로벌 그룹을 넣어라

- Access: Domain Local group을 넣어라.

**멀티 도메인 포리스트: I-G-U-DL-A

“식별하고, 글로벌 그룹(조직,역할) 만들고, DL(규칙)을 만들어 Access 권한을 주면 된다.”

각 범위를 구분

- – 복제:

- – 멤버십

- – 범위(사용 가능성)

**로컬 그룹: standalone 컴퓨터의 그룹

로컬 컴퓨터에 특정 도메인 사용자를 그룹 정책으로 내릴 수 있다!

[기본 그룹]BUILTIN과 Users 컨테이너의 기본 로컬 그룹은 가급적 쓰지 말라. 필요하면 그룹을 만들어 그 그룹에 권한을 줄 때 필요한 것만 넣어서(커스텀 그룹을 만들어서) 써라.

– Enterprise Admins / Scheme Admins / Administrators / Domain Admins / Server Operators / Account Operators …

특수 ID: Windows가 제어하는 계정

- – Anonymous Logon: 사용자 이름,암호 없이 컴퓨터에 연결(웹 서버)

- – Authenticated Users: 인증된 ID. Guest ID는 포함하지 않음(Everyone과 차이는 Guest를 포함하는가의 차이). 공유 폴더에 Authenticated User를 추가하면 도메인에 있는 모든 계정을 다 추가하는 것과 동일.

- – Everyone: Authenticated Users에 Guest까지 포함

- – Interactive

- – Network: 공유 폴더가 있는지 찾을 때 씀. 찾아지면 내 계정을 가지고 Permission이 있으면 사용 가능.

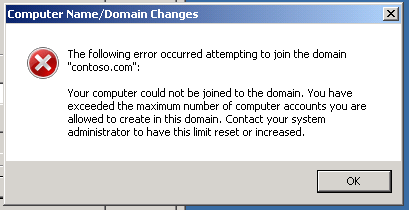

**AD에 조인하는 방법은 두 가지

- – 컴퓨터 계정을 AD에서 만들어서 넣기: 사용자 권한으로 조인 가능

- – 컴퓨터 계정을 만들지 않고 AD에 추가: 관리자 권한이 있어야 함. 그래서 컴퓨터 이름의 정책도 필요함.

그룹 만들기

아래의 Group name은 전체에서 고유해야 함.

그룹 멤버십 관리 방법

- – 그룹의 멤버 탭 활용

- – 멤버의 소속 그룹 탭

- – 멤버의 그룹에 추가

그룹 종류와 범위 전환

- – 보안 -> 배포 (그룹에 할당된 권한을 잃음)

- – 배포 -> 보안

AD 사용자 및 컴퓨터에서 그룹 범위 변경 가능

- – 글로벌 -> 유니버설

- – 도메인 로컬 -> 유니버설

- – 유니버설 -> 글로벌

- – 유니버설 -> 도메인 로컬

- – DL -> G나 G-> DL로 변경 불가하지만, DL -> U -> G나 G -> U -> DL로 변경 가능

AD에서는 ‘삭제’ 작업을 조심해야 한다. 한번 SID를 잃으면 복구하기 힘들거나 불가능함.

- – Active Directory 휴지통을 켜놓으면 좋다.

- – ‘삭제로부터 보호’ 옵션을 켜놓으면 좋다.

*** 그룹을 왜, 언제, 어떤 목적으로 누가 만들었는지 문서화를 잘 해놓아야 한다. Notes 부분에 해당 그룹에 대한 정보를 적어놓으면 좋다.(나중에 추출해서 문서화 가능)

ACL을 변경하기 위해 Apply가 아니라 OK를 클릭하라.(Apply로 적용이 되지 않는다.)

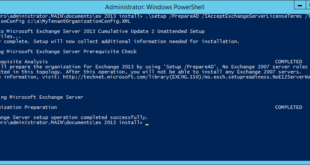

[팁] 파워쉘 사용 전에 시뮬레이션을 충분히 해보고 실제 머신에서도 -WhatIf 구문을 사용해보는 것이 좋다.Set-AdGroup -Id ITConsultants -GroupScope Global -WhatIf

결과를 미리 보여 준다.(실제로 적용시키지는 않음)

[팁] Microsoft Network Monitor 유틸리티 잘 확인하면 좋다. [[컴퓨터]]- 작업 그룹에서 SAM은 인증을 위한 기관이다.

- 도메인에서 AD는 인증을 위한 기관이다.

- 컴퓨터는 해당 도메인과 “트러스트” 관계

도메인 조인 요구사항

- 도메인이나 작업 그룹의 멤버십을 변경하려면 Administrators 그룹의 멤버여야 한다.

- 도메인에 컴퓨터를 조인하기 위해 AD Domain Services에서 권한이 있어야 한다.

- 컴퓨터 개체는 해당 디렉터리 서비스에 존재해야 한다.

- 컴퓨터 개체가 아직 존재하지 않는다면, 도메인의 컴퓨터 계정을 생성하는 권한 또한 필요

클라이언트 컴퓨터에 그룹 정책을 주려면 OU 밑에 있어야 함

- 컴퓨터 계정을 위한 전용 OU를 만들어라.

- 서버: 역할로 세분화

- 클라이언트: 지역 이름을 많이 씀

컴퓨터 계정의 껍데기 만들기

FQDN : Fully Quallified Domain Name

- 정규화된 도메인 네임

안전한 컴퓨터 생성과 조인

- 알맞은 OU에서 컴퓨터 개체 사전 생성

- 알맞은 OU에 있고 이동이 필요 없음

- 그룹 정책이 조인 후 바로 해당 컴퓨터에 적용된다

기본 컴퓨터 컨테이너 구성

- redicmp “OU=Dublin Workstations, DC=contoso, dc=com”

사용자가 컴퓨터를 생성하는 기능을 제한

- 기본적으로 어떤 사용자든 10대의 머신을 해당 도메인에 조인 가능

- ms-DS-MachineAccountQuota 값을 0으로 변경(프로비저닝 툴이 있어서 사용자가 도메인 조인을 할 권한이 필요없을 때)

- ADSI 값 변경하면 됨.

-> 클라이언트가 많으면 프로비저닝하는 툴을 만들어야.

컴퓨터 계정 생성 자동화

- CSVDE

- 컴퓨터 계정 생성 또는 내보내기

- OU 등 여러 속성들을 포함해 CSV 만들어서 가져오기

- LDIFDE

- 컴퓨터 계정 가져오기, 수정, 내보내기

- LDAP 형태로 가능.

- DSAdd

- 컴퓨터 계정 생성과 초기 속성 설정

- dsadd computer ComputerDN(고유 이름; DN)

- NETDOM

- 컴퓨터 계정 생성

- netdom add ComputerName /domain:DomainName /ou:”OUDN” /UserD:DomainUsername /PasswordD:DomainPassword

- PowerShell

- New-ADComputer -SamAccountName DESKTOP123 …

- Add-Computer

컴퓨터가 도메인에 가입될 때 AD와 약속된 임의의 비밀번호가 있다. 그래서 오랫동안 출장을 갔다가 도메인 환경에 돌아왔을 때 Trust Fail이 나타날 수 있음.

- 많이 보고된

- Maximum machine account password changes 검색.

- 30일이 기본.

컴퓨터 특성 구성하기

- Description

- Location

- 프린터 검색과 같은 위치 인식용 앱에서 사용

- ex) US\WA\SEA\HQ\Building33\Floor3\Q04\1531

- 관리자(Managed By)

- 컴퓨터의 주 사용자에 연결

- 해당 컴퓨터(서버)를 담당하는 그룹에 연결

컴퓨터에 문제가 생기면 누가 담당하는 PC인지 확인하도록 Managed by 구성.

AD 컴퓨터 이동

- Get-ADComputer | Move-ADObject

컴퓨터는 계정을 가진다

- sAMAccountName과 password

- 보안 채널이 깨질 수 있는 시나리오

- 동일한 이름으로 PC 재설치

- 새로운 SID와 암호를 생성하게 됨 ;;

- 이전 백업에서 PC를 복원하거나 컴퓨터를 이전 스냅샷으로 롤백하는 경우

- 컴퓨터와 도메인이 해당 암호에 관해 동의하지 않는 경우

- 동일한 이름으로 PC 재설치

트러스트가 깨졌을 때 나오는 메시지를 분석하려면

- Password

- Trust

- Secure channel

- Relationships with the domain or domain controller

컴퓨터 계정 재설정

- 새로운 계정 설정: SID, 그룹 멤버십을 잃는다

- 재설정을 위한 옵션

- AD 사용자 및 컴퓨터

- 해당 컴퓨터 클릭해서 ‘계정 원래대로’ 클릭

- 해당 PC는 재조인하고 다시 시작해야 한다

- Test-ComputerSecureChannel -Repair

- AD 사용자 및 컴퓨터

오랜 시간 동안 오프라인으로 있는 경우 컴퓨터는 사용 안 함으로 설정된다.

- 퇴직 등으로 사용자를 비활성화 하는 것과 유사

- 보안 채널 수립을 방지하여 캐시된 자격증명을 가지지 않는 사용자는 로그온 불가

AD 사용자 및 컴퓨터

- 컴퓨터 오른쪽 클릭하여 ‘계정 사용’을 클릭하건 ‘계정 사용 안 함’을 클릭

- 아이콘 우측하단에 내려갔다는 표시↓가 추가된다.

컴퓨터 계정 삭제와 재활용

- 삭제는 SID와 그룹 멤버십을 파괴한다.

- 컴퓨터의 위치를 변경하거나 재설치할 때, 해당 컴퓨터가 동일한 역할을 하는 경우, 그 컴퓨터를 삭제하는 대신 해당 컴퓨터 계정을 재설정해야 함

- SID와 그룹 멥버쉽을 포함해 모든 속성을 보존