강의 개요

- 강의: 러닝웨이코리아 | 2014-01-22 | 오전 9:30~오후 5:00 | 백승주부장님

- 내용:

- 액티브 디렉터리 개념 (도메인, 포리스트, 사이트, 트리, 도메인 컨트롤러, 글로벌 카탈로그, FSMO 등등)

- 액티브 디렉터리의 설치

- 계정 및 그룹 관리

- 그룹 정책을 통한 인프라 기본 관리

- 소감: 작년 이맘때 IT 엔지니어가 되겠다고 마음먹은 나에게 중요한 시작이 되었던 강의. 한 해가 지났지만 여전히 중요성을 몸으로 체감하고 있는 Active Directory에 대한 이야기. 마지막으로 열리는 강의라는 말에 밤샘 끝에 긴 포스팅을 하고(…) 부리나케 참석했다. 작년에 참석하여 메모한 내용은 여기에서 볼 수 있다. 강의 중간중간 옆 자리에 앉은 분과 소소한 대화를 나눴다. 나이 차이가 별로 나지 않아 보이는 분이었는데, 때마침(?) 아크몬드라는 닉네임을 알아봐주셨다. 강의 내내 꼬알라님께서 내 닉네임을 불러 주신 덕분이기도 하다. 좋은 강의를 빠지지 않아 다행스러운 생각이 들었다.

필기한 내용

현 상황 이야기

- 우리 엔지니어는 배포는 잘하는데 원리는 잘 모른다.

- 기술의 의의를 알아야 함

- Why를 알면 How-to는 자동으로 된다

- 서버 구조 변화

- 2003 : 다 열려있고 안쓰는 것을 막기

- 2008 : 다 닫혀있고 쓰는 것을 열기

- 그래서 어려워졌다.

보안의 3단계

- id -> auth (인증) -> authorization(허가)

- Authentication(인증): who am I? 로그온할때 id와 암호 물어보는 부분 -> 그 사람이라는 것을 증명

- Authorization(허가): Attendee를 들고 Speaker Room에는 못 들어감

- Right: 권한

- Permission: 사용 권한

※ Right은 행위(what to do), Permission은 대상에 대한 행위를 말함. 못하는 것에 대한 구분을 확실히 하자.

![clip_image001[6] clip_image001[6]](http://archmond.net/wp-content/uploads/2015/01/clip_image0016.png)

▲ 사용자 권한 할당(user right assignment) 항목들을 보자.

![clip_image002[4] clip_image002[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0024.png)

▲ 여기에 everyone을 넣으면 아무도 로그온할 수 없다

![clip_image003[4] clip_image003[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0034.png)

▲ 이런 권한에서 Administrator를 빼면 어드민도 해당 작업을 할 수 없게 된다.

MFA(Multi-Factor Authentication)

- 지문, 동공 등(Biometric-Authentication)

- 신체도 완벽한 것이 아님

Encryption(암호화)

- Symmetric Key(대칭키)

- +3, -3 등 암호화와 복호화 키가 같은 경우

- 중간에 키를 훔쳐가면 암호화 의미가 없어짐

- Asymmetric Key(비대칭키)

- 암호화, 복호화용 키가 따로따로

- PKI

- 공개키와 개인키가 별도

- 인증서를 발급하는 기관: CA(인증기관)

- https

- 인증서가 있다는 것은 비대칭키(공개키와 개인키가 있다는 것)

- 한번 인증되면 대칭키로 인증해서 시스템 부하가 줄어듦

Mutual Authentication(상호 인증)

- 무결성을 보장하려면 전자서명(Digital Signiture)이 있어야 함

- A가 B의 공개키로 암호화해서 보내면 B의 개인키로만 풀어볼 수 있음, 반대의 경우까지 완료되었을 때 서로 나오는 데이터가 동일할때 보안성을 유지했다고 볼 수 있게 됨

OSI 7 Layers

- 각 계층은 잘 알지만 TCP/IP와 연계해서 이야기해보라고 하면 잘 못함

- 192.168.0.1/24 의 의미? 1이 8개 x 3 = 24개

- 255.255.255.240 이라는 서브넷 마스크도 있음

- 후니의 CCNA 책 정도까지는 봐놓는 것이 좋다

왜 AD라고 합니까?

- Directory: 주소록, 전화번호부

- 마이크로소프트는 어떤 식으로 직원 명부가 되어 있을까?

- Active: 살아 있는

- 주소록의 단점은 뭔가 바뀌면 손을 크게 봐야 함

- 주소록이지만 내가 원할 때 무언가 변경을 하기 좋은 디렉터리라는 의미

- 주소록의 단점은 뭔가 바뀌면 손을 크게 봐야 함

MS가 엔터프라이즈 라고 보는 기준

- PC가 70대 이상이라고 함

AD를 쓴다는 것은 ID를 주는 Provider가 누구냐는 것

- DC가 인증을 하는 주체

- DC에서 만든 계정을 쓰려면 Domain에 Join해야 함

- 계정 관리를 중앙에서 하기 때문에 편리함

네트워크 폴더에 액세스할 때 인증창이 뜬다?

- 니가 누군지 모르겠다는 의미.

AD가 없더라도 로컬 컴퓨터마다 ID, PW를 동일하게 하면 원격 관리도 하나의 계정으로 모두 가능

- 하지만 하나의 컴퓨터가 비밀 번호가 바뀌면?? 싹다 바꿔야 하겠지..-_-

- 조금만 신경쓰지 않으면 보안성이 확 떨어짐

AD를 쓸 때 C$, D$ 사용하는 것

![clip_image004[4] clip_image004[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0044.png)

▲ 인증창이 뜨지 않게 하는 것이 Guest only. (Windows XP Home Edition의 방식)

![clip_image005[4] clip_image005[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0054.png)

▲ Guest 계정을 사용할 수 없게 되어 있음.

중앙 정책 관리 기능

- DC에서 관리 가능

![clip_image006[4] clip_image006[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0064.png)

▲ 사용자의 시작 메뉴 관련 정책은 여기에

계정은 어디에 저장될까?

SAM DB에 저장됨(NT 시절 이야기)

- Registry에 저장됨(SAM DB는 레지스트리에 있음)

- Registry 최대 용량이 50MB

- 총 계정은 5000개 만들 수 있음

※ Windows NT때는 Active Directory라고 하지 않고 SAM DB라고 불렀다고…

AD안에 있는 것은 뭘까?

- DB(LDAP 프로토콜 사용 – 포트 389)

- 계층형 DB(그래서 읽기만 빠름)이며 R(관계형)DB가 아님

Active Directory LDS(Lightweight Directory Services)

- 옛날에 ADAM으로 부름

- AD의 DB만 설치해주는 것(LDAP DB)

- LDAP DB만 쓰는 서비스

AD 인증에 Kerberos 사용함

- 암호화 표준

AD는 모든 것이 개체(Object)

- 사용자를 만들면 상단에 ‘새 개체’라고 나옴

- 사용자 속성 하나하나가 Attribute임

- 자전거를 생각했을 때 Object는 Attribute를 가진 가장 작은 단위

- Object를 만들면 무엇인가가 다닥다닥 붙어서 생성됨

- 개체라고 하면 속성도 있다는 것

- AD의 개체를 선택해 속성을 보면 Attributes를 볼 수 있음

- ex) givenname, surname, proxyAddresses(Exchange에서 사용하는 e-mail 주소), displayname, l(location) 등

- 뼈대가 있다는 이야기!

- scheme: AD의 뼈대

DB이니까 쿼리가 가능해야 함

- AD 관리 도구에서 찾기에서 고급에 들어가면 LDAP 쿼리를 넣을 수 있다.

- ex) 직원 중 ‘백’씨를 다 찾아와라고 했을 때?

스키마

- 사번으로 아웃룩에서 메일을 보내고 싶을때!

- 스키마에 사번 속성을 만들어서 넣어주면 된다고…

- Scheme안에 Attributes이 있음

- AD를 설치하고 Exchange를 설치하면 Scheme 확장부터 들어감

- 첫 단계임(포리스트 준비)

- mmc에서 scheme 편집 가능

AD DB의 경로

- C:\Windows\NTDS

- Exchange Server와 동일한 형태의 DB 폴더 내용을 보여줌

도메인

- AD를 만들면 첫번째 질문이 도메인의 이름임

- 중앙에 DC가 있고 주변의 클라이언트가 DC에 가입되는 구조

- AD의 도메인의 범위는 DC가 영향을 끼칠 수 있는 곳

도메인 설계

- Business Request 에서 정치적으로 관계가 좋지 않으면 같은 곳에서 일하더라도 분리해야 할 경우가 생김

- 또는 네트워크 속도가 엄청나게 차이날때 분리해야 할 수도 있다.(56kbps…)

- 실제로는 도메인이 1개 있는 것이 이상적

- 도메인이 하나라는 의미: 도메인 컨트롤러가 같다는 것

- 가장 이상적인 것은 1 forest, 1 domain

- DC의 배치를 어떻게 할 것인지에 대한 고민으로 이어진다

- AD에서 정답은 없음

- 하지만 한번 만들면 바꾸기 아주 힘들다

Forest

- 같은 scheme를 쓴다는 의미

- domain과 tree 형태로 연결됨

- 기술적으로는 Trust가 Tree임!

OU(조직 구성 단위)

- AD에서 묶을 수 있는 컨테이너

- OU를 만드는 이유 3가지

- 관리하기 편하려고(보기 좋으려고, 정리하려고)

- 그룹 정책을 반영하기 위한 최소 단위

- 제어 위임(자주 하는 작업의 권한을 특정 계정에 부여할 수 있다)

- ex) 암호 재설정

- OU에서 단축메뉴를 열어보면 나옴

- 특정 OU에서 단축메뉴를 열어서 ‘여기에서 새 창 만들기’하면 특정 OU만 볼 수 있음

- 그 화면을 *.msc 파일로 만들어 주면 됨

mmc(관리 콘솔)

![clip_image007[4] clip_image007[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0074.png)

▲ *.msc 파일들임

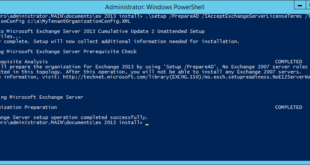

**** 설치(실습) ****

dcpromo는 Windows Server 2012부터 할 수 없음

![clip_image008[4] clip_image008[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0084.png)

AD 장애 70~80% 이슈는 DNS 관련

![clip_image009[4] clip_image009[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0094.png)

![clip_image010[4] clip_image010[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0104.png)

악성코드가 hosts 파일에 이상한 IP와 매칭해서 Windows Update가 안되게 만드는 경우가 있음

UNC 경로를 입력하면?

- DNS 서버에 가서 물어봄.

- AD에 가입되어 있다면 unc경로에 자동으로 .domainname을 붙여줌

- 사용자 id, pw 입력 창: ‘난 너 몰라’라는 의미

WINS

- NETBIOS를 DNS 이름으로 바꿔줌

- 2003이후에는 WINS를 쓰는 서비스는 Windows에는 없음

LMHOST

- NETBIOS 이름을 맞춰줌

![clip_image011[4] clip_image011[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0114.png)

도메인을 만들 때 우리가 실제로 사용하는 형태의 도메인 주소를 넣어줘야 함

- NETBIOS 호환성도 중요

- 기존에 같은 도메인명이 있는지 확인하게 됨

DC 배치

|

외부 |

DMZ |

내부 |

|

사용자 |

DNS |

DC(DNS) |

외부와 DMZ의 DNS가 소통하고, 그 DNS 서버가 내부의 DC(DNS)와 소통

- 이런 형태를 선호하는 사람들이 있음

- 하지만 Split-DNS는 하나의 서비스를 추가할 때마다…

내부에 DC가 있을 때 외부 사용자가 조인을 해야 한다고 하면 VPN을 사용할 것.

- DC를 DMZ에 넣으면 안 됨!

![clip_image012[4] clip_image012[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0124.png)

DSRM 암호: DC의 하드웨어에 문제가 생겨 안전모드로 넘어갔을 때 사용

![clip_image013[4] clip_image013[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0134.png)

SYSVOL

- 그룹 정책이 저장되는 곳

A가 B에게 차를 빌려줄때 A가 B를 신뢰해야 함(당연)

A.com(꼬알라) <-> B.com(아크몬드)

DC <-> DC

Resource Domain <-> Account Domain

DC끼리 트러스트를 맺으면 자동으로 양방향 트러스트가 됨

- 상하관계에 있는 DC는 계단식으로 트러스트할 수 있음

- 현실세계에서는 A가 B를 믿고 B가 C를 믿는다고 A가 C를 믿을 수는 없지만 AD에서는 가능

- 트러스트의 단위는 도메인 단위

- 2003년에 닷컴버블 빠지면서 인수합병이 많았다. 그래서 트러스트를 여러 서버끼리 할 필요가 없이 대왕(?)끼리 트러스트를 하면 만사가 해결됨

- 합병 시 DNS끼리 룩업이 안되기 때문에 DNS끼리 서로 알게해주면 됨

- 조건부 전달자

![clip_image014[4] clip_image014[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0144.png)

DNS끼리 룩업시키기위해 조건부 전달자 추가(상호 알 수 있도록)

![clip_image015[4] clip_image015[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0154.png)

여기에 추가하면 됨

DNS

정방향 조회

- hostname -> IP

역방향 조회

- IP -> hostname

![clip_image016[4] clip_image016[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0164.png)

DNS 서버 속성을 보자

![clip_image017[4] clip_image017[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0174.png)

먼저 루트(.)를 찾아간다 com -> koalra -> www 순으로 리턴

- 루트 힌트(Root hint): 최상위 도메인

- 위에 나오는 이름 서버를 모두 지워버리면 외부로 못나감.

![clip_image018[4] clip_image018[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0184.png)

TTL: Time to live

DNS 값을 못 찾았다는 사실도 캐시를 하고 있음!

DNS는 리턴했을 때 먼저 자기와 같은 서브넷을 가져옴(우선 순위가 높음)

![clip_image019[4] clip_image019[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0194.png)

SRV 레코드

- 서비스를 알려주는 레코드

![clip_image020[4] clip_image020[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0204.png)

클라이언트가 DC를 쿼리하는 방법

- DNS를 Lookup. (서비스 레코드를 찾아보게 됨. DC를 만들면 자동으로 SRV 레코드를 만듦)

- DC에 LDAP으로 쿼리를 넣어본다.

![clip_image021[4] clip_image021[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0214.png)

DNS에서 가져온 값들의 목록

- DC가 잘 깔렸을지 보는 방법이 이 SRV 레코드가 올라와 있는 것을 확인하는 것이다

- 만약에 SRV 레코드가 지워졌을 때 AD DS 서비스가 재시작되면 다시 만들어지게 된다.

![clip_image022[4] clip_image022[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0224.png)

드디어 AD DS가 서비스로 올라와 있음

![clip_image023[4] clip_image023[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0234.png)

DC들의 성능이 달라서 머신별로 처리량을 다르게 해야 할 때?

- 가중치를 가지고 조절함

- 가중치가 낮을수록 먼저 처리

- _tcp 에 있는 모든 값에 대해서 작업해야 함

![clip_image024[4] clip_image024[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0244.png)

DNS 서버 속성: 외부로 나갈 때 특정 DNS를 통해 나가야 한다면 전달자를 설정하면 된다.

※ MCSE 시험 내용이 아주 좋다. 덤프만 봐도 여러 시나리오를 만날 수 있음

[[ 2번째 DC 올리기 ]]

![clip_image025[4] clip_image025[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0254.png)

IP, Subnet mask, Gateway 넣고 기본 DNS를 DC01의 것으로 넣는다.

![clip_image026[4] clip_image026[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0264.png)

DC02에서도 AD DS를 올린 뒤에 DC로 승격

![clip_image027[4] clip_image027[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0274.png)

기존 도메인에 추가

![clip_image028[4] clip_image028[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0284.png)

이런식으로 가입한 뒤 도메인명\Administrator로 접속하면 됨.

![clip_image029[4] clip_image029[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0294.png)

고급 보기를 선택해야 특성 편집기가 보임

![clip_image030[4] clip_image030[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0304.png)

앞의 CN은 Common Name, 뒤의 CN은 ContaiNer라는 뜻.

- 전체 Forest에서 Unique한 값이 되어야 함

![clip_image031[4] clip_image031[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0314.png)

department에 값을 넣으면?

![clip_image032[4] clip_image032[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0324.png)

조직 탭을 보면 sales가 나타나 있다!

![clip_image033[4] clip_image033[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0334.png)

ADSI 편집기

![clip_image034[4] clip_image034[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0344.png)

컨텍스트란? 범위라는 의미

![clip_image035[4] clip_image035[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0354.png)

싹 다 열어서 보자…

remind: 스키마? 뼈대.

![clip_image036[4] clip_image036[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0364.png)

AD 사이트 및 서비스

![clip_image037[4] clip_image037[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0374.png)

구성 -> Sites 부분을 보면 AD 사이트 및 서비스 값과 흡사하게 나옴

구성에서 Services -> Microsoft Exchange에 들어가 보면 익스체인지 관련 설정들이 다 저장됨

DNS에서 정방향 부분의 서버 속성을 보면?

![clip_image038[4] clip_image038[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0384.png)

DNS 복제 옵션.

![clip_image039[4] clip_image039[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0394.png)

기본값. 이 옵션때문에 DC을 올릴 때 DNS가 쌍으로 복제됨.

도메인과 포리스트의 차이는?

- 포리스트 > 도메인

- 같은 포리스트일 때 스키마가 같다

- 도메인에 대한 구분만 틀릴 뿐 같은 포리스트에서 큰 틀은 같다

[[ AD의 DB를 그려보자 ]]

|

DC1 |

DC2 |

|

구성 |

구성 |

|

스키마 |

스키마 |

|

도메인 |

도메인 |

|

|

|

위 두 DC가 복제하는 중

다른 도메인에 DC3 만들어 DC2와 트러스트하면?

DC3와 DC2는 도메인 외에 복제.

|

DC3 |

DC4 |

|

구성 |

구성 |

|

스키마 |

스키마 |

|

도메인 |

도메인 |

|

|

|

DC3와 DC4가 같은 도메인이면 서로는 도메인까지 복제. 아하.

![clip_image040[4] clip_image040[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0404.png)

DC가 잘 구성되었을 때(DC 유형이 GC임)

![clip_image041[4] clip_image041[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0414.png)

NTDS Settings을 보면 글로벌 카탈로그에 체크되어 있음

- 3268 포트를 사용함.

- 2003 시절은 처음으로 설치한 DC만 GC였다고 함.

- AD에서 무엇인가를 찾아 쓴다?

- GC를 사용한다는 의미

모두 GC일 때 네트웍이 아주아주 느린 곳이 있다면 오히려 그 서버는 GC 기능을 끄는 것이 답일 수도 있다

![clip_image042[4] clip_image042[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0424.png)

AD 스키마 추가

![clip_image043[4] clip_image043[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0434.png)

스키마를 보자

![clip_image044[4] clip_image044[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0444.png)

원하는 속성에 가서…

![clip_image045[4] clip_image045[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0454.png)

ANR이 Exchange에서 이름 컨버팅 하는 부분.

- 사번을 만들고 ANR을 켜주면 됨.

![clip_image046[4] clip_image046[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0464.png)

Subnet에서 새로 만들어봄.

![clip_image047[4] clip_image047[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0474.png)

사이트를 만들어보자

![clip_image048[4] clip_image048[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0484.png)

사이트 링크 개체를 선택하십시오:

서브넷이 서울(10), 광주(11), 부산(12)이 서로 다를때 서울은 10, 광주는 11, 부산은 12 서브넷의 DC를 찾는 것이 빠르겠지?

※ 네트워크가 여러 개 있다면 네트워크 구조를 맞춰주는 ‘사이트 및 서비스’에 들어가서 사이트를 추가해 서버를 옮겨주는 형태로 작업을 해야 한다고 함

- 빠르고 신뢰할 수 있는 네트워크를 하나의 사이트로 묶어줌

- 사이트를 왜만드냐? 네트워크가 틀려서 조절해야 할 때

![clip_image049[4] clip_image049[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0494.png)

네트워크 트래픽을 조절할 수 있는 부분

![clip_image050[4] clip_image050[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0504.png)

기본적으로 복제되는데 3시간이 걸린다고 되어 있음

![clip_image051[4] clip_image051[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0514.png)

일정 변경을 누르면 시간대를 선택 가능

사이트간 복제는?

사이트 내의 DC끼리는 빠르게 복제, 네트워크 트래픽의 압축을 하지 않음

![clip_image052[4] clip_image052[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0524.png)

![clip_image053[4] clip_image053[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0534.png)

![clip_image054[4] clip_image054[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0544.png)

왜 자동 생성됨일까?

- 가장 효율적인 방식으로 DC간 복제를 하도록 자동으로 설정됨. 물론 수동으로 변경도 가능.

- DC가 새롭게 설치될때마다 체크를 함

- 집에서 DC를 한대 더 올려서 복제를 걸어봐야겠다.

※ 인프라에서 SPOF(single point of failure? 단일 실패 지점)을 만들지 마라!

ABC가 서로 복제하고있을때 A<->C 비용 200, B<->C 비용 200이고 A<->B 비용 100이면 비용이 싼 A<->B로 복제하다가 그 복제가 문제가 나면 우회해 A<->C, B<->C 로 복제하게 됨

![clip_image055[4] clip_image055[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0554.png)

강제 복제하기

![clip_image056[4] clip_image056[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0564.png)

커맨드 프롬프트에서.

[꿀팁]![clip_image057[4] clip_image057[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0574.png)

DC01에서 DC02로 복제 명령을 수행하도록 시킴

![clip_image058[4] clip_image058[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0584.png)

DC01에서 DC02의 ip 조회

![clip_image059[4] clip_image059[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0594.png)

DC02의 프로세스 목록 확인

AD에 가입할 때 자기 계정을 넣으면 됨!

- Administrator를 넣을 필요 없음!

- 최대 10대까지 할 수 있음

- ADSI 편집기에서 DS-MachineAccountQuota를 편집하면 이 값도 편집 가능

![clip_image060[4] clip_image060[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0604.png)

AD에 가입된 Client PC가 올라옴

컴퓨터도 계정이 있는데, 그 계정에도 암호가 있고, 30일 주기로 암호가 바뀐다고 함(알아서 바뀜)

- AD에 가입된 컴퓨터가 30일에 한 번이라도 교신이 안되면 DC에서 쫓겨난 것이라고 봄

![clip_image061[4] clip_image061[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0614.png)

클라이언트 컴퓨터의 속성을 열면 특성편집기가 나옴. whenChanged가 30일 이상이면 사용하지 않는 계정이라고 함

- 쿼리로 찾아낼 수 있겠죠?

Default Container

- 새 사용자/컴퓨터 만들 때 Users나 Computers가 아닌 다른 곳에 저장되길 원할 때

Bulk Export/Import

- Ldifde

- http://support.microsoft.com/kb/237677/ko

- TechNet에서 검색할 것!

AD DS Logon Process

![clip_image062[4] clip_image062[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0624.png)

Administrator을 쓰지 말라는 이유

- Built-in 계정의 SID가 규칙성이 있다.

klist

![clip_image063[4] clip_image063[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0634.png)

Kerberos 토큰을 봄

- AD에서 암호의 역방향 해독 안됨

TGT(a Ticket to Get Tickets) : 암호화된 암호

- 티켓을 주는데 티켓을 암호화해서 줄때 이 티켓이 정말 DC가 준 것인지 확인하게 됨.

- 암호화된 암호를 사용해 암호화해서 보내준다고 함.ㅎㅎ

- 상호 인증을 통해 굳이 DC에 한번 더 가지 않게 해 줌

![clip_image064[4] clip_image064[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0644.png)

DC01에서 DC02를 UNC경로로 접근한 뒤 klist를 실행하면 cifs관련해서 캐싱이 된 부분을 보여줌(마지막 부분)

※ klist purge : klist를 다 지워줌.

AD의 커베로스 인증

- TGT내가 갈 곳의 티켓 받기

- TGS 서비스 티켓 받기

- 서비스 티켓을 주고 세션을 할당받음(DC에 다시 가지 않아도 됨)

![clip_image065[4] clip_image065[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0654.png)

컴퓨터 계정의 위임 탭

![clip_image066[4] clip_image066[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0664.png)

cifs 등을 보자.

커베로스는 표준이기 때문에 Linux, OSX등은 AD가입은 안되더라도 SSO는 할 수 있음.

[[ Operation Masters ]]

옛날엔 PDC에서 고쳐서 BDC에 내려보내는 형식(Single-Master Replication Model)

현재는 DC <-> DC (Multi-Master Replication Model)

개체의 속성 변경 시

※ Attibutes 단위로 충돌나지 않으면 내용이 합쳐짐(Windows Server 2003 이후)

![clip_image067[4] clip_image067[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0674.png)

스키마 마스터 변경

![clip_image068[4] clip_image068[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0684.png)

도메인 구조와 관련된 것은 도메인 명명 마스터

- 도메인 구조를 바꾸기 전까지 얘가 죽어도 아무 문제가 없음

![clip_image069[4] clip_image069[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0694.png)

AD 사용자 및 컴퓨터에서 작업 마스터 들어가기

![clip_image070[4] clip_image070[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0704.png)

RID 마스터가 1000개를 가지고 있어서 바닥날때까지 문제 발생하지 않음

![clip_image071[4] clip_image071[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0714.png)

AD에 조인하면 시간동기화가 되는데 그 시간이 동기화되는 메인서버가 PDC 에뮬레이터임

- PDC 서버를 ntp(network time protocol) 서버와 동기화하는 것이 필요 – 검색하면 나온다고 함

- 사용자 암호가 변경되었다고 PDC에게 알려준다고 함. 암호가 정상적으로 바뀌었는지 확인하는 역할.

- 얘가 잘못되면 옛날 암호로 접속되게 됨. 문제가 커짐.

![clip_image072[4] clip_image072[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0724.png)

인프라 마스터

지금은 작업 마스터라고 하는데 윈도우 2000때부터 하던 부분은 FSMO라고 부름.

[[ 정리 ]]

- AD는 최소 2대

- AD중 하나가 잘못되면 사용자 및 컴퓨터에서 잘못된 DC를 지우면 쓰레기값을 날려줌!

- 그리고 FSMO를 이전해줘야 함

※ 2003 DC를 2012 R2로 옮기고 싶을 때?

2003에 2012 추가 DC를 만들고 마이그레이션하면 된다고 함

[[ DC를 VM으로 만들 때 ]]

AD는 검사점을 사용하면 안 됨

- 과거로 돌아갈 수 없는 설계

- 2012부터는 DC 수준이 2012이상이면 오류는 나지 않는다고 함

DC의 DNS를 바라보게 하는 것을 크로스로 작업해주면 좋음(1은 2/3을, 2는 1/3을, 3은 1/2를 이런 식으로)

AD에서 무엇인가를 삭제하면 Tombstone을 만들고 60일간 보관을 한다고 함.

![clip_image073[4] clip_image073[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0734.png)

휴지통 사용하면? 못바꿈

![clip_image074[4] clip_image074[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0744.png)

Deleted Objects가 생김. 복구 가능해짐.

![clip_image075[4] clip_image075[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0754.png)

도메인 전체에 대한 정책

![clip_image076[4] clip_image076[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0764.png)

회사에서 10000대의 컴퓨터에 동일한 정책을 적용하고 싶을 때? 정책으로!

![clip_image077[4] clip_image077[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0774.png)

필터를 잘 사용하면 좋다.

![clip_image078[4] clip_image078[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0784.png)

필터를 사용해서 찾으면 편리!

![clip_image079[4] clip_image079[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0794.png)

상속 차단으로 밑으로 내려보내지 않도록 할 수 있다.

AD 계정과 관련된 정책은 최소범위가 도메인임. 중역을 위해 도메인을 따로 만드는 경우가 있다고 함 ;;

- FGPP(세분화된 암호 정책)

- 암호 정책을 그룹 단위로 만들 수 있는 방법을 제공

- 암호에 대한 것만

- 2003 이전은 도메인을 쪼개야 함

※ 암호 복잡성이 준비되지 않으면 보안의 50%를 날리는 것이 됨.

[[ 팁 ]]

![clip_image080[4] clip_image080[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0804.png)

기본 정책을 복원해주는 유틸리티 dcgpofix

![clip_image081[4] clip_image081[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0814.png)

도메인 정책의 SID가 옆사람 PC와도 똑같구나! 기본 정책은 SID까지 동일한듯.

![clip_image082[4] clip_image082[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0824.png)

그룹 정책 관리에서 SID를 확인해도 동일.

gpupdate / gpresult

RSOP? Resultant Set of Policy

![clip_image083[4] clip_image083[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0834.png)

신기하네

![clip_image084[4] clip_image084[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0844.png)

그룹에 프로그램 배포용

![clip_image085[4] clip_image085[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0854.png)

네트워크에서 프로그램 설치에서 볼 수 있다고…

![clip_image086[4] clip_image086[4]](http://archmond.net/wp-content/uploads/2015/01/clip_image0864.png)

새 그룹 만들기

그룹 종류

- 배포: exchange 메일 보내기용

- 보안: SID가 있음

그룹의 범위

- 도메인 로컬: 서버에 쓰기 위한 그룹{ex) ‘DL – KORSVR01 – READ GROUP’을 만들어 파일 서버에 등록해놓기}

- 글로벌: 사람을 묶기 위한 그룹{ex) ‘G – 그룹명 – ‘}

- 유니버설: 회사 전체를 묶는 데 사용. GC에 저장된다.

※ 그룹 제대로 쓰는 법

- 일반적으로 계정(A)을 그룹(G)에 넣고 권한(P)을 넣어도 작동이 되긴 함. 하지만 유지관리 부분에서 비효율적.

- A->G->DL->P 이런 식으로 하는 것이 좋음

AD의 목적

- DC에서 계정에 대한 모든 것을 해결하자

RODC(Read only DC)

- RODC를 공격하더라도 변경 불가한 이점 활용 가능

AD에서 팁

- 명명규칙!

- 예제

- DL – KORSVR01 – READ GROUP

- DL – KORSVR01 – FULLC GROUP

- G – SALES – GROUP

- 마이크로소프트의 경우 컴퓨터이름에 KRDPEPC001

- 이름의 경우 sjbaek

- 퇴사했을 때 계정에 설정이 많다면 그 계정을 변경해서 주는 것이 나을 수도 있다.

- MS는 퇴사 시 3년간 계정을 잠궈놓는다고 함, 도중에 다시 입사하면 활성화

Dynamic Group Membership

- MS에서는 DAC라고 부름

- Client가 Windows 8 이상이 되어야 함

※ 우리는 권한을 할당했다가 빼는 일을 잘 못함. 이럴때 Dynamic Group Membership을 사용하면 편리!

※ Office 365와 회사 도메인을 묶고 싶어요! 했을 때 회사 도메인 컨트롤러와 Azure DC와 묶기 힘드니 웹기반으로 트러스트를 맺는 것이 좋은데 AD FS를 사용하면 됨.

표준 기술이라 대부분의 퍼블릭 클라우드에서 지원함.