관련글:

이번 글에서는 인증서 관련 실패 경험을 그대로 보여드립니다. 따라 하면 오작동할 가능성이 높습니다. 제대로 작동하는 모습은 3번 글을 통해 확인하세요.

어제 제대로 안되었던 ActiveSync 연동(?) 작업을 해볼 예정.

(Comodossl.co.kr에서 테스트 SSL을 신청했으나 무엇 때문인지…ㅠㅠ 잘 안됨.)

CAS 서버 새로 설치 후…(ㅠ_ㅠ 다행히도 CAS 서버만 다시 설치하면 되었다.)

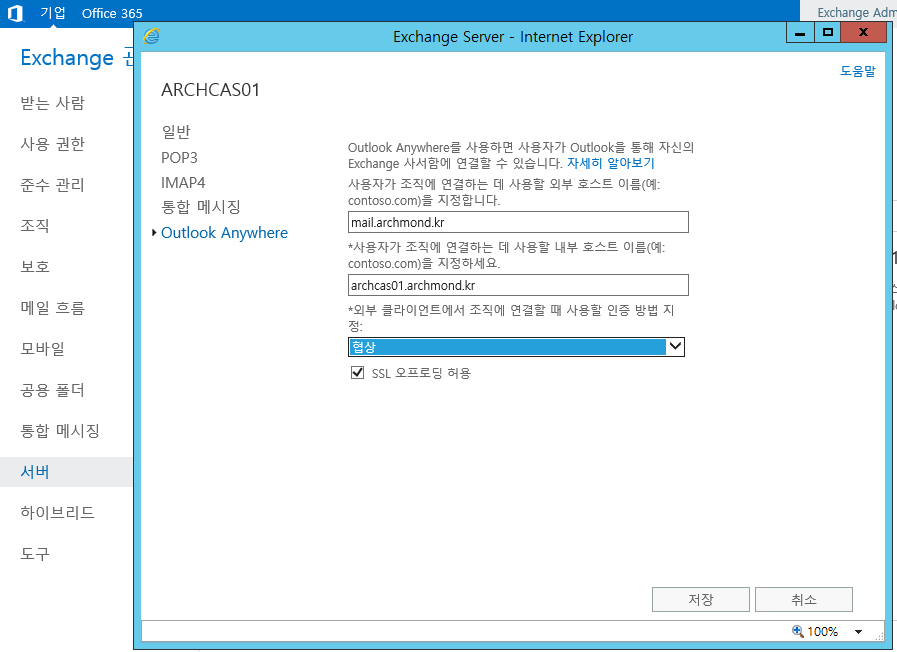

TechNet을 뚫어지게 보다 보니 Outlook Anywhere에서 협상 옵션을 사용하면 안 된다고 한다.?!!

주의

인증 협상은 향후 Microsoft 사용을 위해 예약된 인증 형식이며 사용하면 안 됩니다. 이 설정을 사용할 경우 인증이 실패합니다. (중략)

기본 인증을 사용하면 사용자 이름과 암호가 일반 텍스트로 보내집니다. 또한 사용자가 Exchange 서버에 연결할 때마다 도메인, 사용자 이름 및 암호를 입력해야 합니다. NTLM 인증을 사용하는 경우 사용자 자격 증명이 네트워크를 통해 전송되지 않습니다. 대신 클라이언트 컴퓨터와 서버가 사용자 자격 증명의 해시된 값을 교환합니다. 또한 NTLM에서는 최신 Windows 운영 체제 로그온 정보를 사용할 수 있습니다.

더 안전하긴 하지만 NTLM은 트래픽을 검사하고 수정하는 방화벽에서 작동하지 않을 수 있습니다. Microsoft ISA(Internet Security and Acceleration) Server 2006과 같은 고급 방화벽 서버를 통해 NTLM 인증을 Outlook Anywhere에 사용할 수 있습니다.

Outlook Anywhere 설정 – TechNet

음… NTLM을 선택하면 되려나? (이걸로 선택.)

▼ 다시 외부 액세스 도메인 구성.

▼ 내부 URL 또한 제대로 설정되었는지 확인(파워쉘로 스크립트를 돌렸지만서도…)

모든 항목에 내/외부 URL 일치 확인.

인증서 서비스를 도메인 컨트롤러에 직접 구축하는 법이 있네. 이걸 한번 참고해보자.

OUTLOOK ANYWHERE나 ACTIVE SYNC와 같은 서비스를 사용하기 위해서는 다음과 같이 서버에 인증서를 구성해야 합니다. DC에 인증서 역할을 설치하고, 인증서를 EXCHANGE에 적용하는 방법으로 구성해 보겠습니다.

EXCHANGE2013-SSL설정 – SQLer

AD 인증서 서비스 설치

▼ DC에 역할 및 기능을 추가

▼ Active Directory 인증서 서비스 선택. 기본적으로 아래와 같은 화면이 나타남.

▼ 참고 사항에서… ‘CA가 설치된 후에는 이 컴퓨터의 이름 및 도메인 설정을 변경할 수 없습니다. 컴퓨터 이름을 변경하거나 도메인에 가입하거나 이 서버의 수준을 도메인 컨트롤러로 올리려면 이러한 변경 작업을 완료한 후 CA를 설치하십시오. 자세한 내용은 인증 기관 명명을 참조하십시오’. 무섭다!

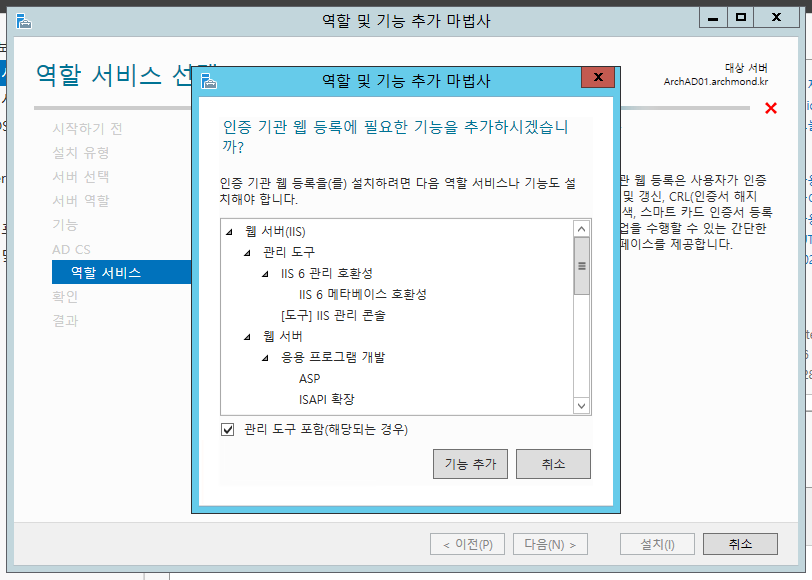

▼ 기본적으로 ‘인증 기관’에만 체크되어 있는데, ‘인증 기관 웹 등록’에도 체크를 해야 한다.

▼ 추가적으로 IIS를 설치하게 되는 듯…

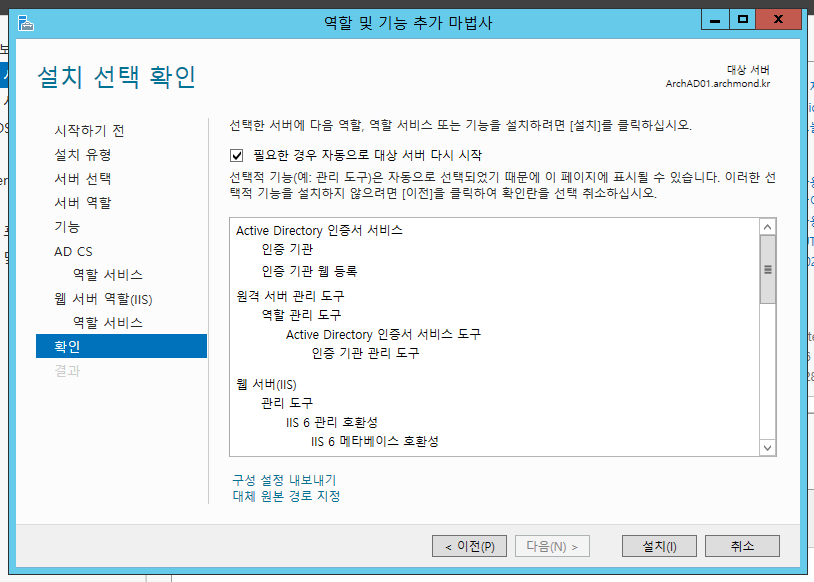

▼ 다음, 다음, 다음!

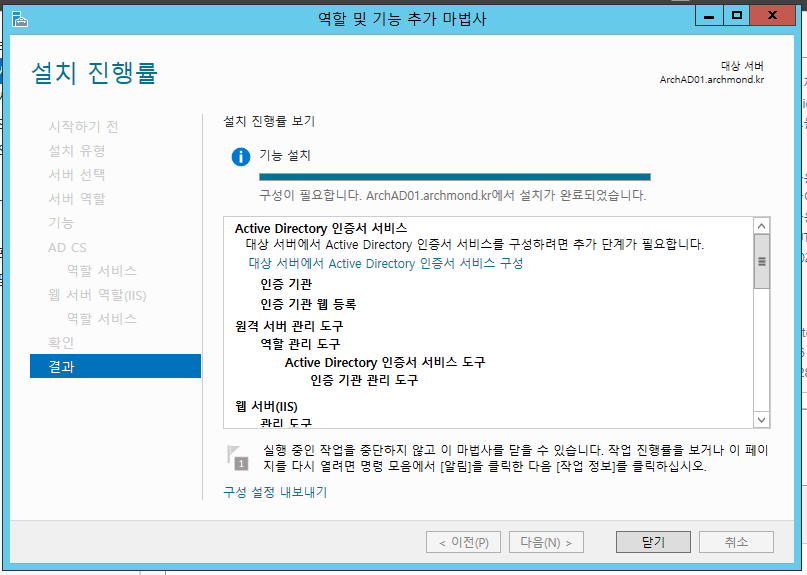

▼ 줄줄이 설치가 된다.

▼ 다 설치가 되면 구성이 필요하다고 나온다.

▼ 깃발을 클릭해 AD CS를 구성해보자.(‘대상 서버에서 Active Directory 인증서 서비스 구성’ 클릭)

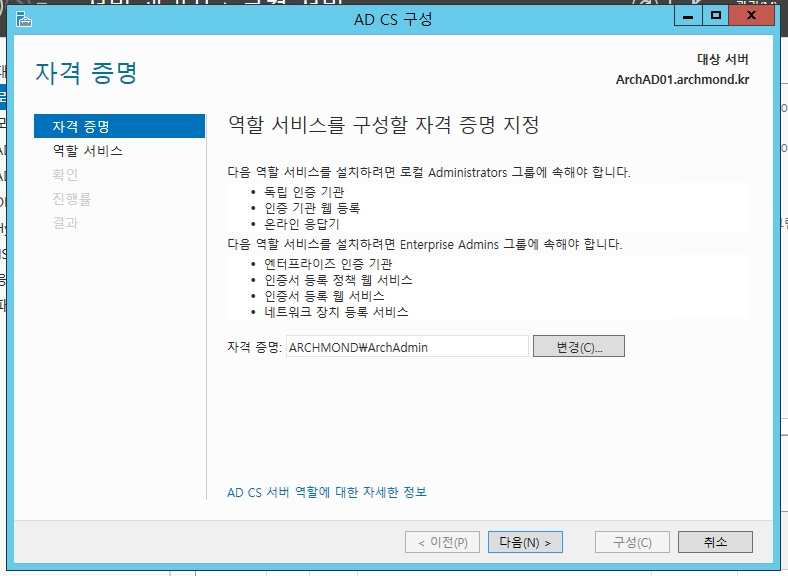

▼ 처음 보는 화면 투성이네. 관리자 권한으로 로그인.

▼ 역할을 아래와 같이 두 개 선택.(위에서 설치할때 체크했던 것 안에서 선택 가능한 듯…)

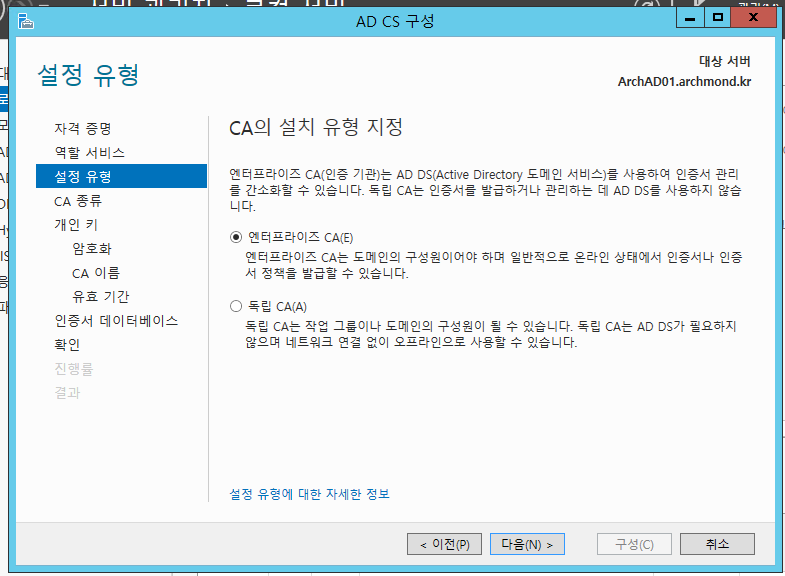

▼ 엔터프라이즈 CA 선택!

▼ 루트 CA 선택!

▼ 새 개인 키 만들기! (아… CA를 다시 설치할 때 이전에 발급한 인증서를 계속 사용하려면… 을 읽어 보니 뭔가 DC가 망가졌을 때 복구할 수 있는 실낱 같은 희망이 보인다.)

▼ 응? 일단 기본값으로 진행해보자. 잘 모르겠어…(키 길이가 2048인 것은 다른 SSL 인증서 사이트에서 CSR 만들기를 통해 본 듯 하다.)

▼ CA(인증 기관) 이름 지정. 기본값으로 그대로 진행하는 듯.

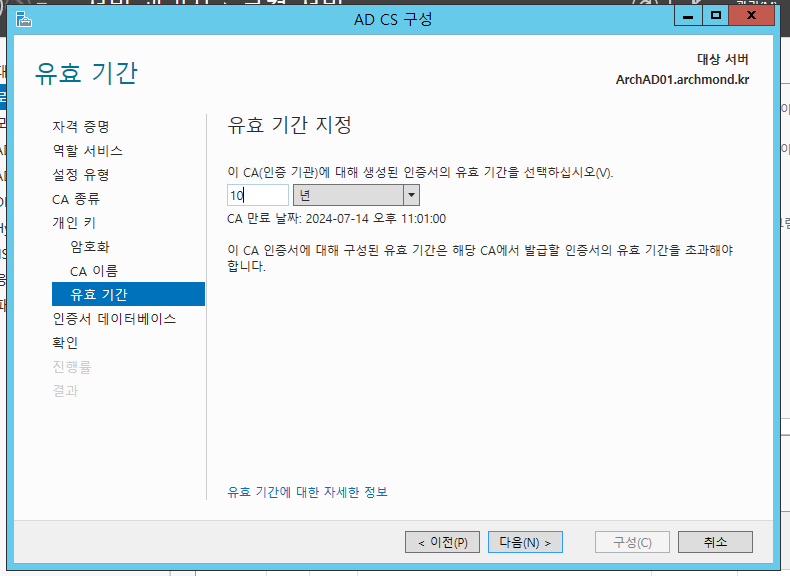

▼ 유효 기간. 기본적으로 5년이 입력되어 있는데, 10년으로 고쳤다.

▼ 인증서 데이터베이스가 저장되는 위치를 선택하게 된다. 기본값을 선택.

▼ 이렇게 구성되었다.

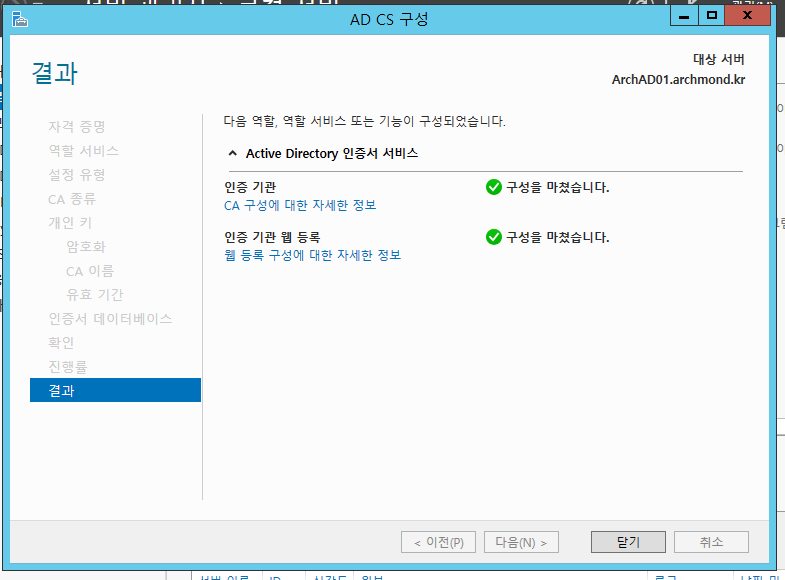

▼ 구성을 클릭하니 결과가 나온다. 잘 마친 듯.

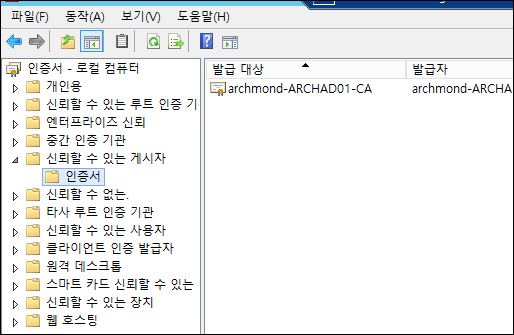

▼ 시작 단추를 눌러 인증서를 입력하니 ‘컴퓨터 인증서 관리’가 있다. 실행.

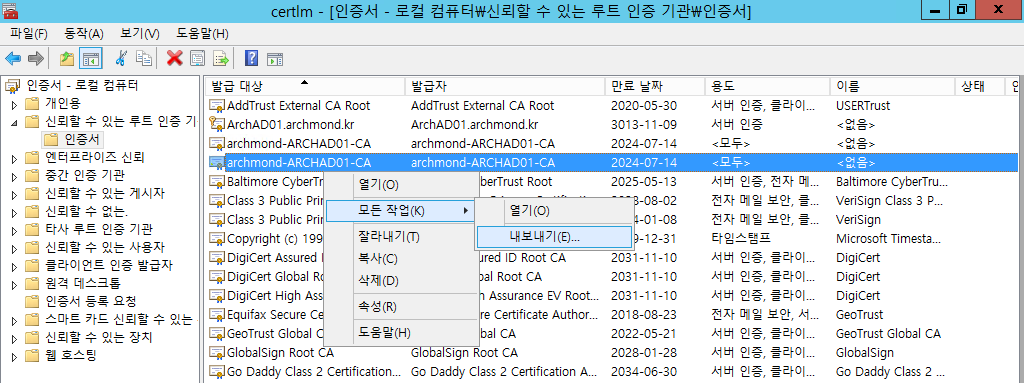

▼ 신뢰할 수 있는 루트 인증 기관 -> 인증서 부분에 들어가면 여러 인증 기관이 나오는데… 아까 만든 듯한 루트 인증서를 선택…(2개나 있네… -_-;;)

▼ 모든 작업 -> 내보내기…

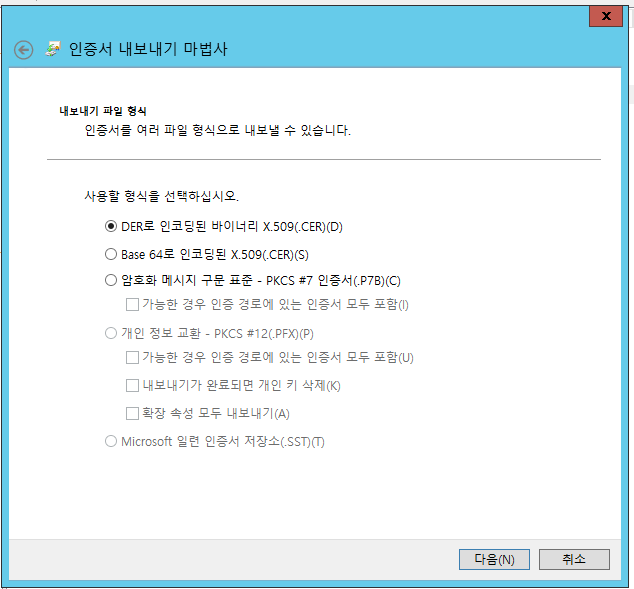

▼ 큼지막한 창에 ‘인증서 내보내기 마법사’가 실행된다.

▼ 기본값으로 진행했다.(해도 되려나…)

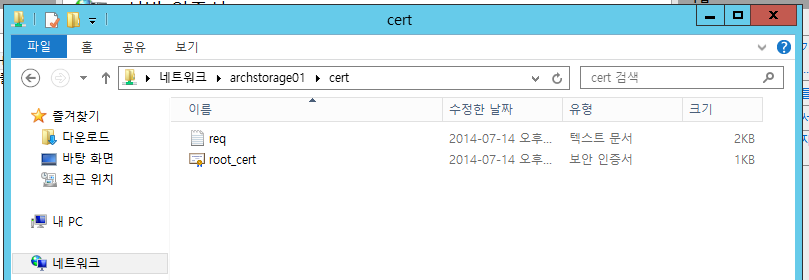

▼ 공유 폴더에 저장.

▼ 음… 제대로 된 거겠지? ;;

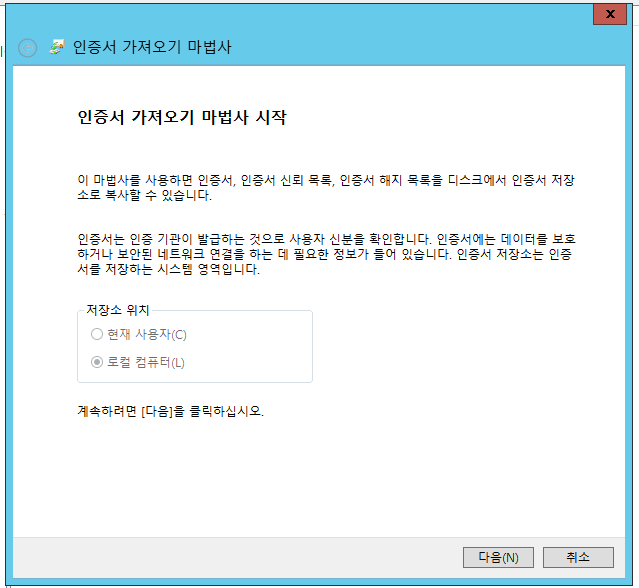

CAS 서버에서 인증서를 가져와보자.

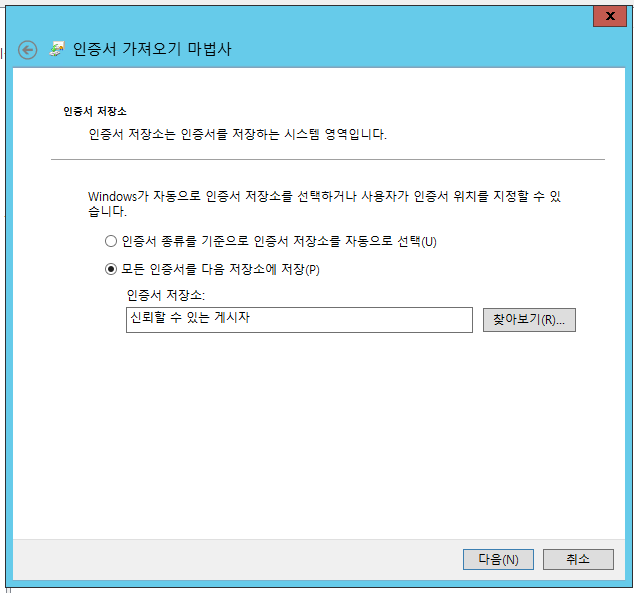

▼ CAS 서버에서 동일하게 ‘컴퓨터 인증서 관리’에 들어갔다. 그리고 ‘신뢰할 수 있는 게시자’에서 인증서 가져오기.

▼ 아까 저장해뒀던 폴더의 파일을 그대로 가져온다.

▼ 그냥 진행하면 될까?

▼ 하아 떨린다…

▼ 음… 뭔가 추가되긴 했네. 제대로 작동하려나?

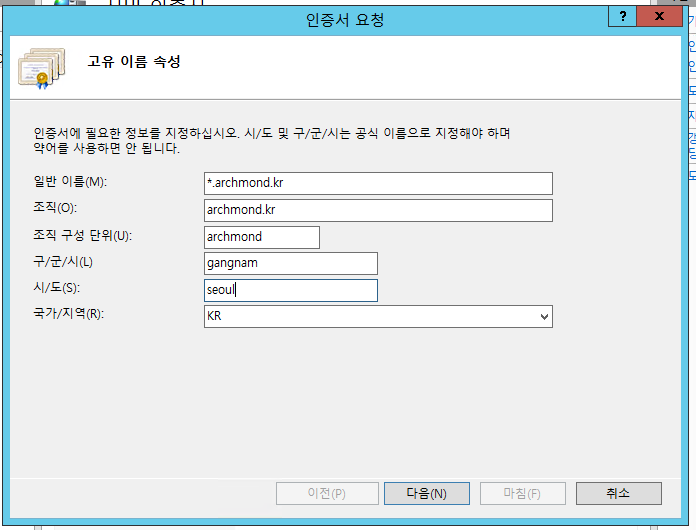

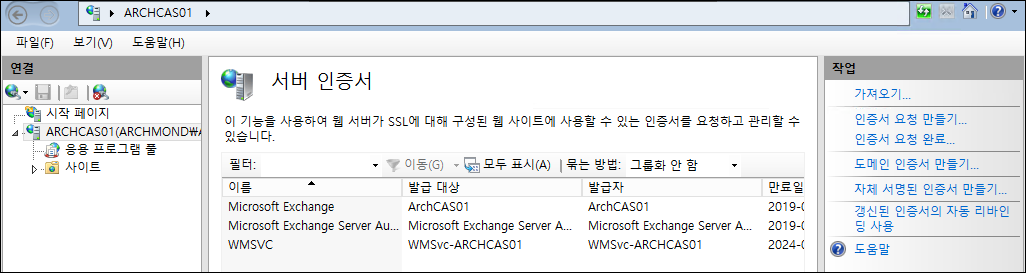

▼ IIS에서 서버 인증서를 클릭했다. 우측에서 ‘인증서 요청 만들기’를 선택.

▼ 이렇게 만들면… 되겠지?

▼ 암호화 서비스 공급자 속성…RSA와 DH중 RSA가 기본이고, 비트 길이는 1024가 기본이다. 하지만 비트 길이를 2048로 해봤다.

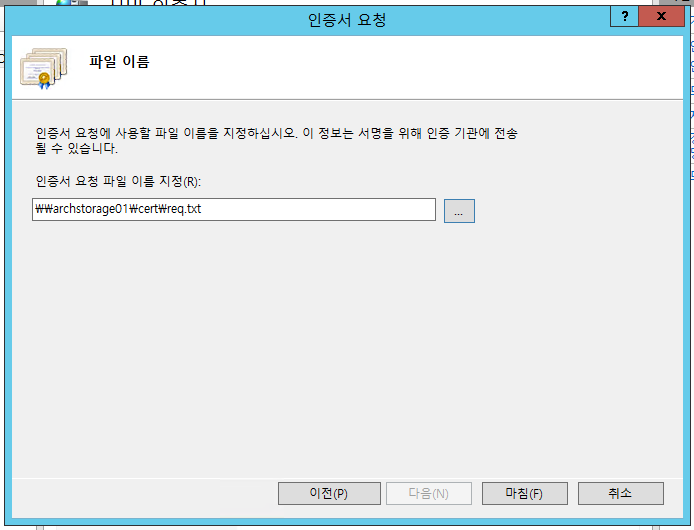

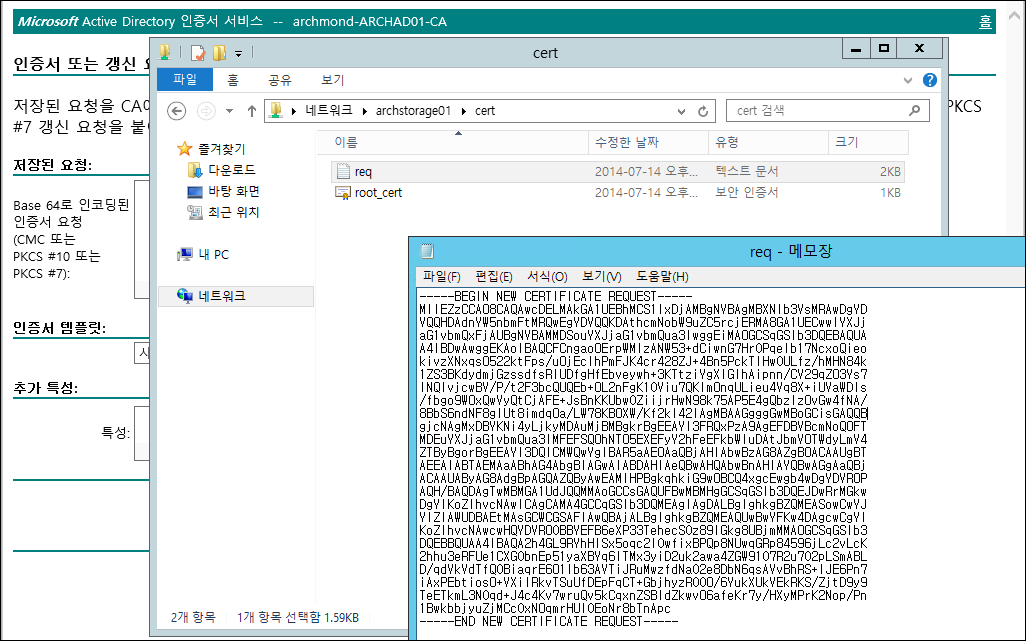

▼ 인증서 요청 파일을 공유 폴더에 만들었다. 텍스트 문서도 괜찮은 건가?

▼ 이렇게 해서 공유 폴더에 파일 2개가 생겼다.

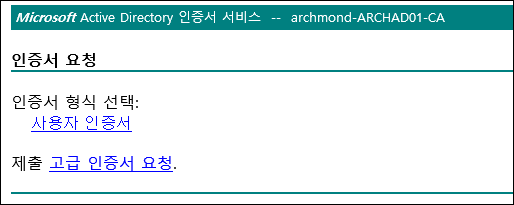

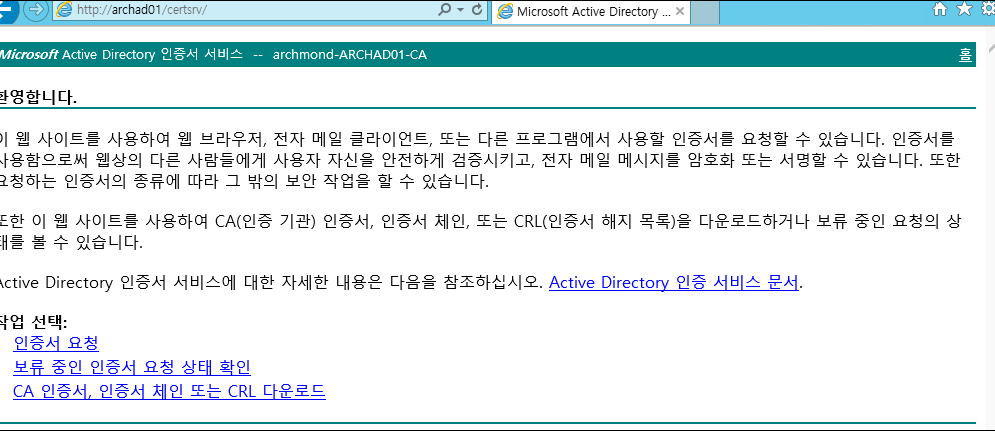

▼ 이제 익스체인지 서비스에 인증서를 할당해보자. AD 인증서 서비스를 설치한 서버의 이름/CertSrv 를 입력해 들어간다. 인증서 요청을 클릭.

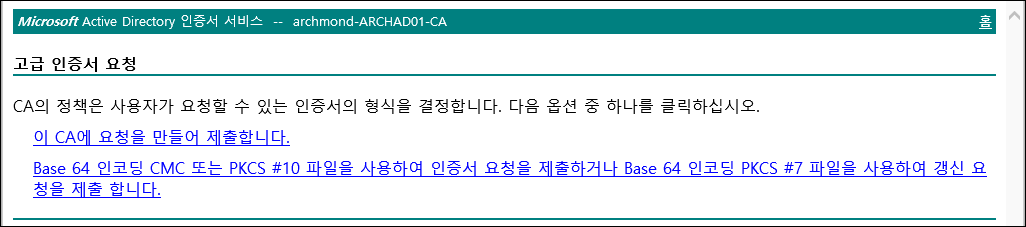

▼ 고급 인증서 요청 클릭.

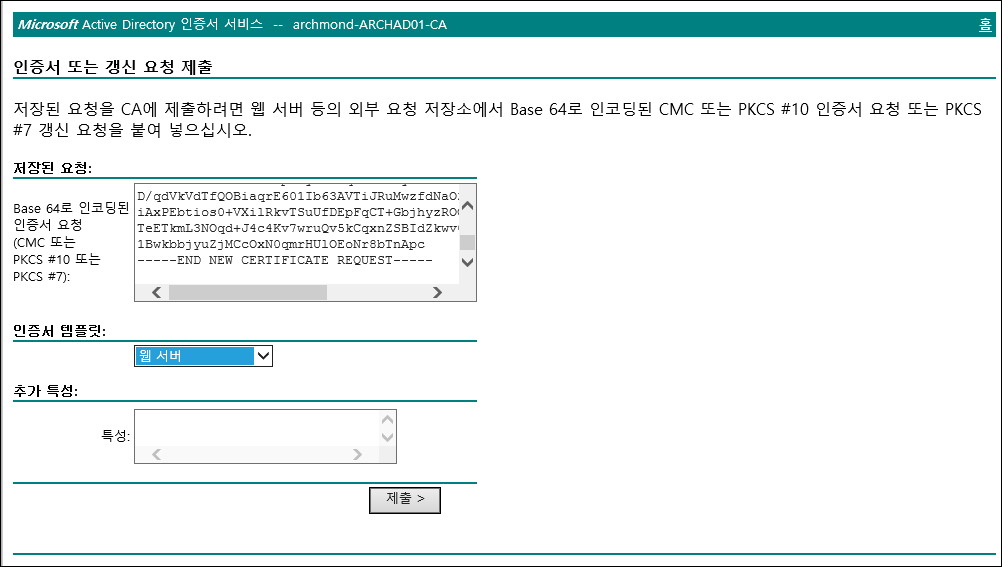

▼ Base 64 클릭.

▼ 아까 저장해 두었던 텍스트 파일 내용을 쫙 복사.

▼ 저장된 요청 부분에 붙여 넣고, 인증서 템플릿은 웹 서버로 변경. 제출 > 단추 클릭.

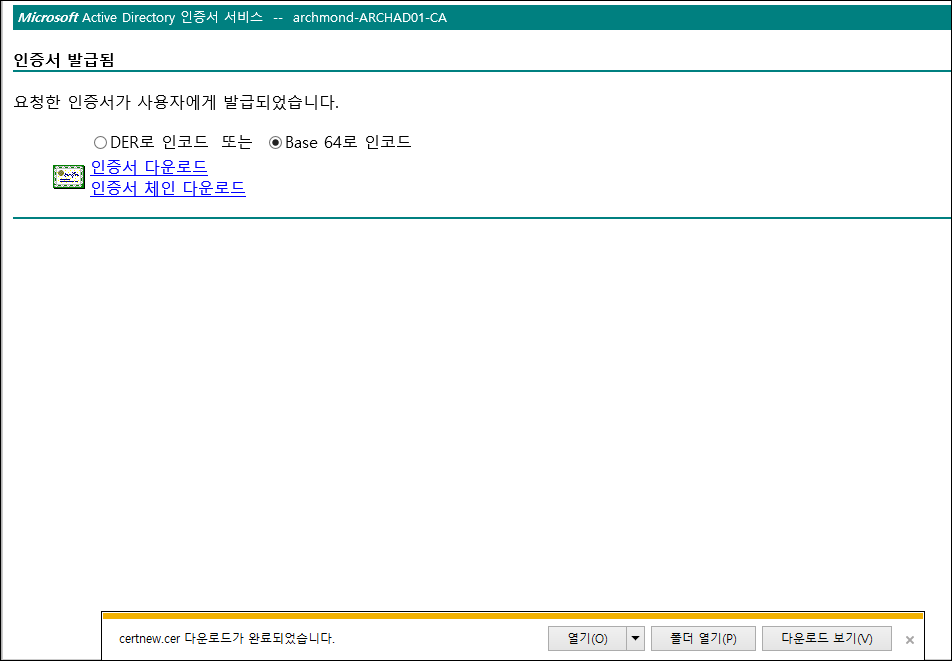

▼ 다 됐나? 인코딩 방법을 Base 64로 하고 CA 인증서 다운로드.

(Certnew.cer 다운로드 완료.)

▼ 이제 IIS 관리자로 돌아가서… 우측에 ‘인증서 요청 완료’ 클릭

▼ 하아… 잘 되었으면 좋겠네!

▼ 뭔가 이름이 좀 이상하긴 하지만… 문제 없겠지? ㅠ_ㅠ

▼ 후아… 참고한 곳과는 다르게 나오는구나. 새로 설치한 인증서가 안보여! 어디서 잘못된거지??

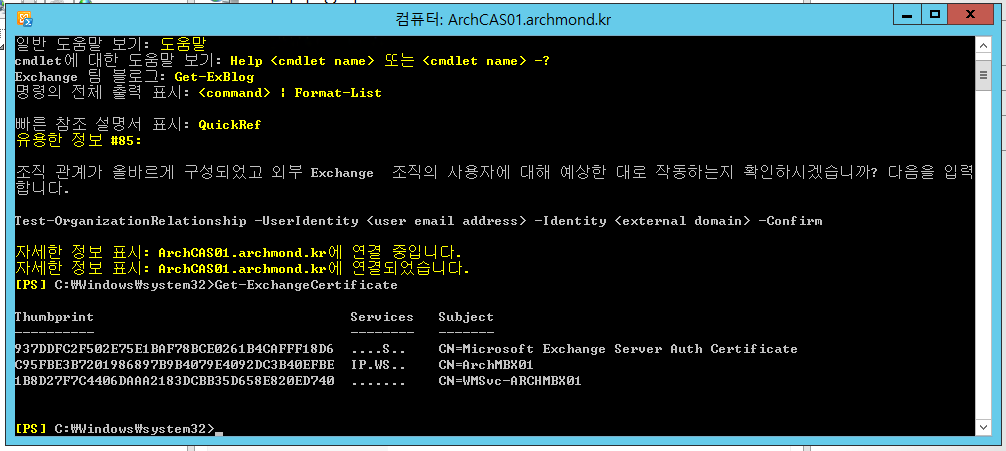

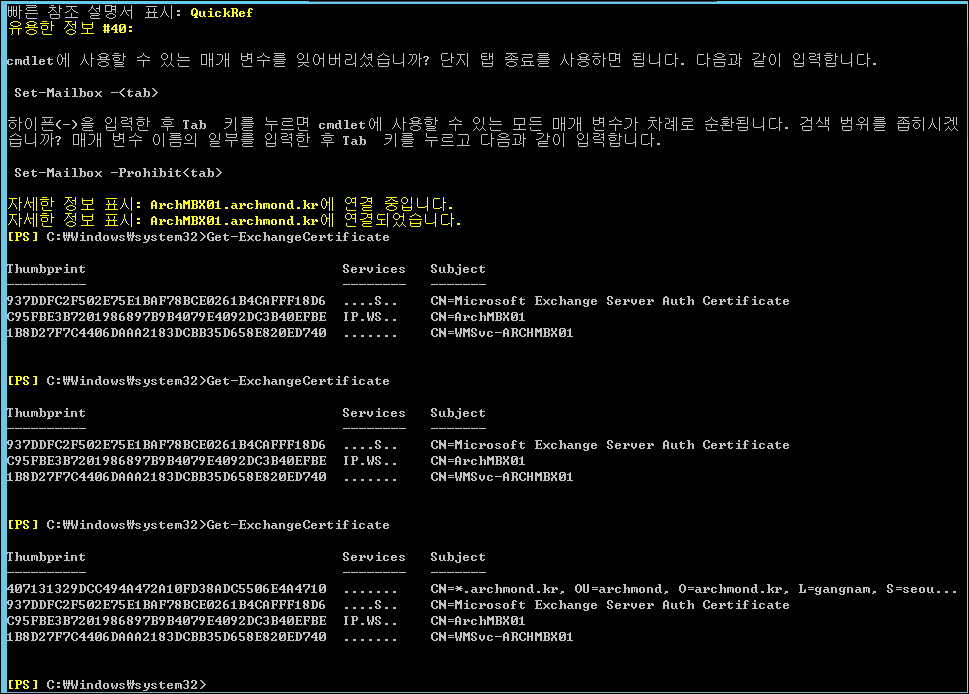

Get-ExchangeCertificate 명령을 사용했다.

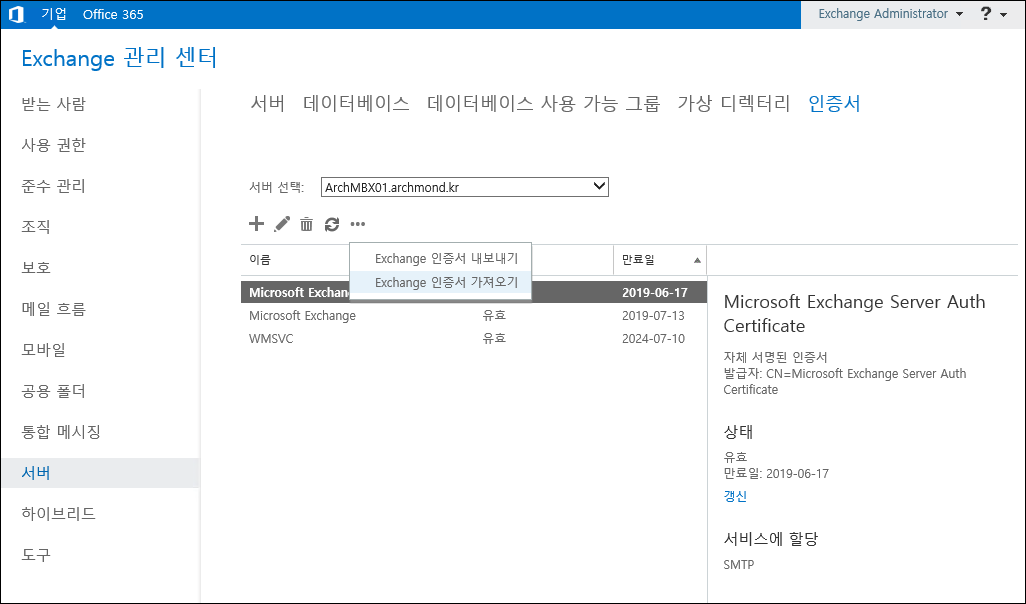

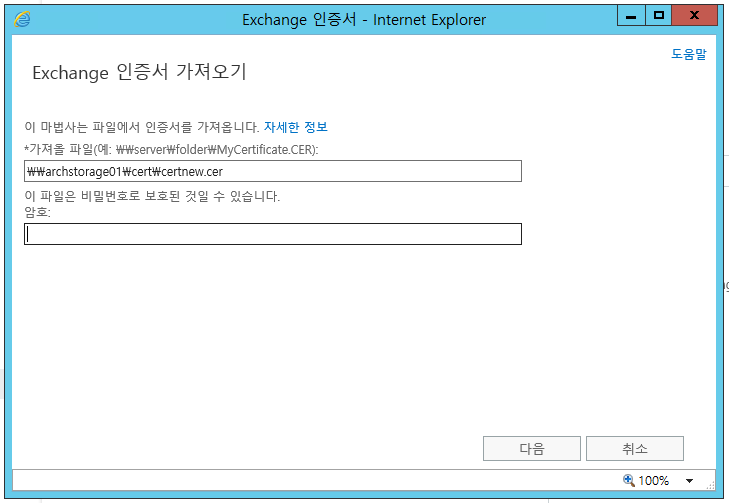

▼ 익스체인지 관리 화면에서 서버 -> 인증서 -> exchange 인증서 가져오기… (떨린다…)

▼ 인증서 선택.

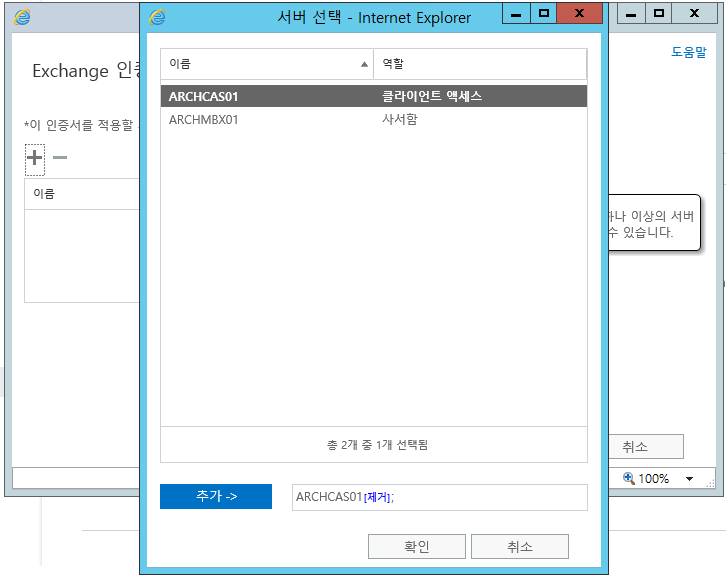

▼ 클라이언트 액세스를 선택하면 되겠지??

▼ 덜덜덜…

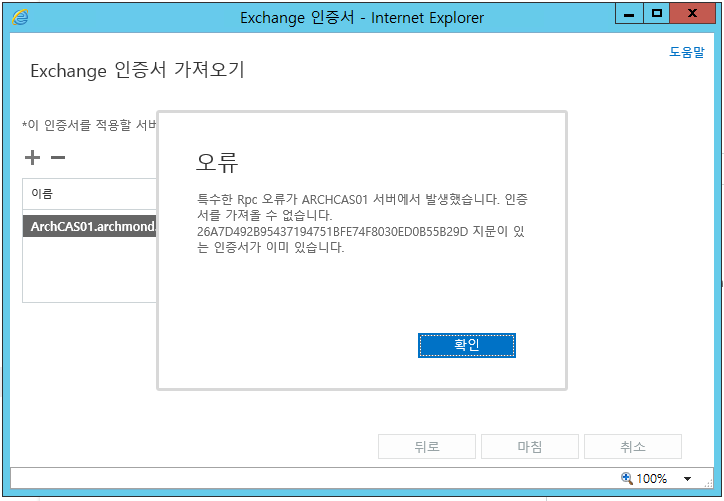

▼ 아악… 안돼!!

▼ 아, CAS 서버를 선택하지 않아서였구나? 그렇다면… 음? 잘못되었다고 나오네 -_-

▼ 왜지?? 엥… 다시 도전이다! [Exchange Server 2013] 인증서 구성 – Eldorado’s city를 참고함. 이번에는 될까? 완료를 누름.

▼ 아!!!!!!!!!!!!!! 또 잘못됨으로 나오네.

▼ 아까 IIS 인증서 만들 때 요소와 조금 달라서 그런가?? 아닐 텐데? 일단 한번 더..ㅠㅠ

▼ 오? 뭔가 MBX 서버에서 작업을 해보니 효과가 있는 듯!!

▼ 오!!!!!!!!!!!!!!!!!! 드디어 status에서 valid 라고 나온다..ㅠㅠ

하지만…

내부가 아니라 외부 사용자를 위한 OWA 등 서비스에는 제대로 적용되지 않았다… 그래서 결국 외부 SSL을 구매해야 한다는 결론에 도달! 내일은 SSL 인증서 서비스를 구매하고 꼭 적용해 보려 한다.

댓글 하나

핑백: Exchange Server 2016: 설치 – 아크몬드넷