교재: 6425C – Configuring and Troubleshooting Windows Server 2008 Active Directory Domain Services

보안 정책 관리

- 로컬 그룹 정책과 도메인 그룹 정책

- 보안 템플릿 스냅인

- 보안 구성 마법사

- 2와 3은 1을 더 쉽게 하는 방법

로컬: 해당 컴퓨터에 적용

- 로컬 보안 정책

도메인: 해당 도메인에 적용

- 도메인 그룹 정책

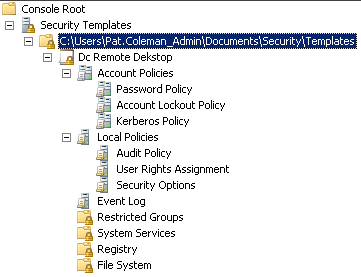

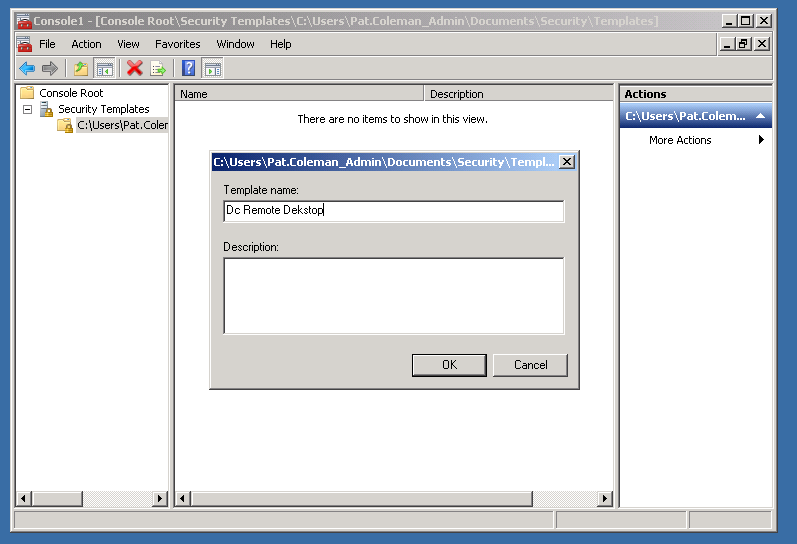

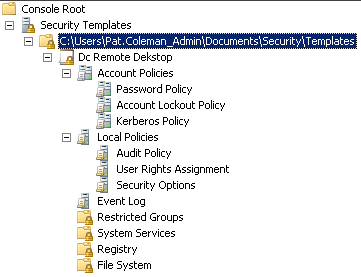

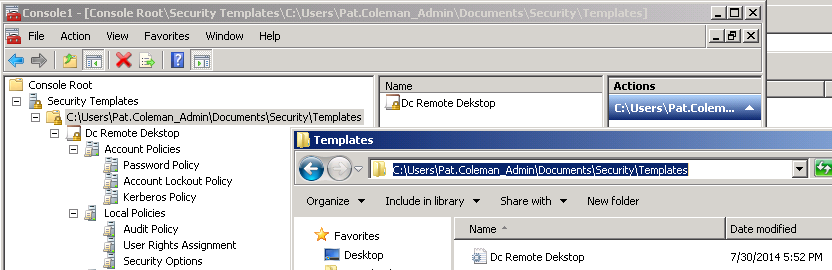

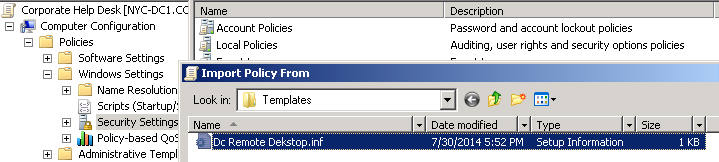

보안 템플릿으로 보안 구성 관리

- 도메인 GPO 설정의 부분 집합이지만 로컬 GPO와는 다름

- 보안 템플릿: 텍스트 파일임.

- 그룹 정책을 통해 배포할 수 있지만 Secedit.exe로도 배포 가능

- 대부분은 그룹 정책으로 배포

- 템플릿으로 만든 보안 정책을 그룹 정책으로 가져올 수 있음

보안 구성 마법사

- 정책 생성

- 편집/적용

- 롤백도 가능

- 해당 정책을 GPO로 변환 가능(SCWCMD.EXE)

- Role별로 쉽게 정책을 구성하기 위해 마법사를 제공

**BCC로 메일을 보내더라도 Mail Header를 보면 bcc에 들어 있는 사람들의 정보를 알 수 있다.

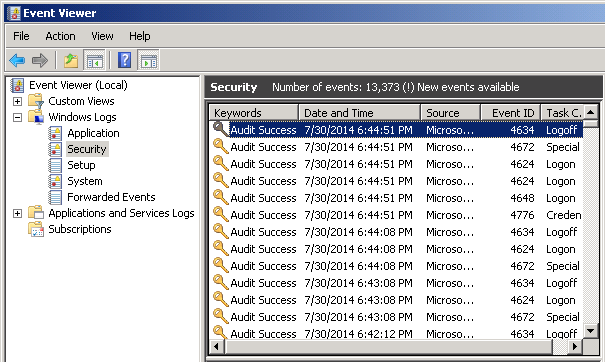

감사 정책 개요

- NTFS 파일/폴더 액세스

- AD 계정이나 개체 변경

- 로그온

- 사용자 권한 할당, 사용되었는지

- 이런 것들이 모두 감사에 다 남음

기본적으로 DC는 대부분의 성공 이벤트를 감사하도록 되어 있음

- 감사정책을 설정할때는 기업의 보안 정책을 먼저 세워야 함

- 감사정책을 크게 설정하면 너무 커짐 – 로그 찾기가 힘들어짐

- 반대의 경우 중요한 이벤트가 기록되지 않음

- 로그를 통합하고 고속 처리하는데 도움을 주는 3rd Party가 있다.

**로그를 잘 분석하면 트렌드를 따라잡을 수 있다.

SACL(System Access Control List)

- 파일이나 폴더에 감사 설정 지정

- NTFS 파일 시스템에 적용

- SACL을 수정

- 속성/고급/감사/편집

감사 정책

- 개체 액세스 감사 사용: 성공 or 실패

- GPO 개체 액세스에 대해 평가

- 감사 로그 파일이 있음.

audit logon events / audit account logon events (도메인과 해당 사용자 각각인듯)

**로컬 계정으로 접근한 기록은 로컬 쪽에 이벤트가 남음.

**DC가 여러 대일 경우 한 번에 모아 지지 않음. 각각 보아야 함.

**이벤트 구독 서버를 만들어야 함.

**System Center Operation Manager가 있어야 편함.

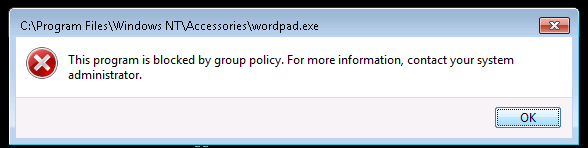

소프트웨어 제한 정책

- SRP 방식에서 AppLocker로 바뀜

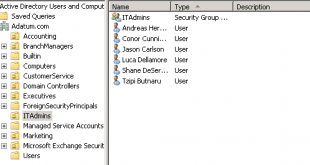

위임 이해하기

- Help Desk에서 사용자의 암호를 재설정하는 권한을 줌

- 사용자를 삭제/수정할 수는 없음

권한 상속

- 자식 개체는 부모 조직 단위나 컨테이너의 권한을 상속한다

- 최상위 OU는 도메인의 권한을 상속한다.

제어 위임 마법사

**위임을 하면 위임을 제거하는 명령은 없음

찾아서 제거하거나 기본 설정으로 되돌릴 수 있음

권한에 대한 이해

- 거부 권한이 허용 권한을 덮어쓴다

- 명시적인 허용은 거부를 덮어쓴다.

위임을 설계하고 GPO를 설계.

폴더 공유 시

- Sharing: 공유

- Security: NTFS

공유

NTFS

Sales 그룹

Read

Modify

SalesManager 그룹

Create

Full

결과

Create

Full

결국 Create 권한을 갖게 됨.(공유와 NTFS 비교하여 최소 권한이 이김)

홍길동은 Sales, SalesManager 그룹에 동시에 들어가 있음.

공유나 NTFS 권한은 누적된다. 그러나 최종적으로 이 둘을 비교해 최소 권한이 성립됨.

NTFS는 로컬에 대한 자원 권한.

원격에서 쓰려면 Sharing에 대한 권한을 조정함.

[AD 관리 감사]디렉터리 서비스 액세스

- 기본적으로 Success 이벤트를 감사하도록 구성됨

- 이벤트 로그 항목에서 ‘이 개체에 변경이 일어났음’ 알려줌

- 어떤 특성이 변경되었는지 알려 주지 않음

- 명령 프롬프트로 사용 처리: auditpol

디렉터리 서비스 변경에 대한 감사 설정 지정

암호 정책 이해하기

- 암호 히스토리 강제

- 최대 암호 사용 기간

- 최소 암호 사용 기간: 최소 ~일은 지나야 암호를 바꿀 수 있다.

- 최소 암호 길이

- 암호는 복잡성을 만족해야 함

- 해독 가능한 암호화를 사용하여 암호 저장(해제되어 있음)

계정 잠금 정책

- 무작위 대입 공격(brute force attacks)을 완화하는 데 도움이 됨

- 계정 잠금 정책은 기본적으로 정의되지 않음

- 임계값(몇 번이나 틀려도 되나)

- 시간이 어느 정도 지나서 풀어 주도록 할 수 있다

- 잠금 해제는 관리자가 직접 할 수 있다

도메인 암호와 잠금 정책

암호 정책을 임원/직원에게 다르게 적용하고 싶을 때

- 정책은 도메인 당이기 때문에 2003때는 별도의 도메인을 만들어야 했다

- 세분화된 암호 정책(Password Setting Object; PSO)

PSO는 다음의 정책을 갖는다

- 그룹 정책에서 했던 것과 마찬가지

- 한 사람이 PSO를 여러 개 할당 받을 수 있고, 우선 순위를 설정할 수 있다

- 도메인 수준이 윈도우 서버 2008 이상에서 때 사용 가능

PSO는 그룹이나 사람에 적용할 수 있지 OU에는 불가능!!

인증 감사

로그인 이벤트는 이벤트 뷰어에서 Security 부분을 보면 됨.

지사의 인증과 DC 배치

- 데이터 센터와 지사의 환경이 다름.

- RODC인 경우 로컬 관리자 그룹 사용하려면 ?

- http://www.dokyun.pe.kr/199

RODC는 모든 개체가 아니라 일부 개체에 대한 특성 집합을 갖고 있음

- 암호는 가져가지 않음

- 쓰기가 불가능하기 때문에 어떤 변경이 일어나지 않는다.

RODC 설치 단계는 기존 DC 설치 단계와 비슷.

- RODC 구축을 하고 나면 해야 할 작업들이 있음

- Allowed RODC Password Replication Group

- Denied RODC Password Replication Group

- 두 개 중에서 캐시할 것을 선택(자세히 살펴봐야 할 듯)

- RODC가 구축될 서버는 도메인에 가입되어 있으면 안 됨.